เมื่อวันที่ 25 มีนาคม Sophos ได้เผยแพร่คำแนะนำด้านความปลอดภัยเกี่ยวกับช่องโหว่ CVE-2022-1040 ซึ่งเป็นช่องโหว่การ Bypass การตรวจสอบสิทธิ์ที่ส่งผลต่อ User Portal และ Webadmin ของ Sophos Firewall และอาจถูกโจมตีเพื่อรันโค้ดที่เป็นอันตรายจากระยะไกล สามวันต่อมา บริษัทเตือนว่าผู้โจมตีกำลังใช้ประโยชน์จากช่องโหว่เพื่อกำหนดเป้าหมายองค์กรหลายแห่งในภูมิภาคเอเชียใต้

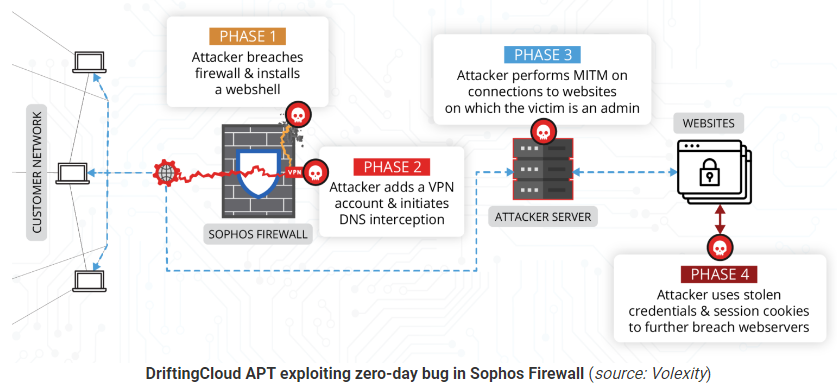

ล่าสุดในสัปดาห์นี้ บริษัทรักษาความปลอดภัยทางไซเบอร์ Volexity ได้ให้รายละเอียดเกี่ยวกับกลุ่มผู้โจมตีจากประเทศจีนที่รู้จักในชื่อ DriftingCloud ซึ่งใช้ประโยชน์จากช่องโหว่ CVE-2022-1040 ตั้งแต่ต้นเดือนมีนาคม ราวๆสามสัปดาห์ก่อนที่ Sophos จะออกแพตช์ ผู้โจมตีได้ใช้ช่องโหว่ Zero-day ดังกล่าวในการเข้าควบคุม firewall เพื่อติดตั้ง Webshell backdoor และมัลแวร์ที่จะเปิดใช้งานการเข้าควบคุมจากภายนอกนอกเครือข่ายที่ได้รับการป้องกันโดย Sophos Firewall

นักวิจัยตั้งข้อสังเกตว่าผู้โจมตีพยายามซ่อนการเชื่อมต่อสำหรับการเข้าถึงของ webshell ด้วยการใช้ชื่อไฟล์ที่ดูเหมือนเป็นปกติอย่าง login.jsp ผู้โจมตีใช้ Behinder framework ซึ่งถูกใช้โดยกลุ่ม APT ของจีนอื่นๆ ที่เคยโจมตีช่องโหว่ CVE-2022-26134 ใน Confluence server

การเข้าถึงเว็บเซิร์ฟเวอร์

นอกเหนือจาก Webshell แล้ว Volexity ยังพบพฤติกรรมที่เป็นอันตรายอื่นๆ เพื่อให้ผู้โจมตีสามารถแฝงตัวอยู่บนระบบ และสามารถกลับเข้ามาควบคุมระบบได้ในภายหลังดังนี้:

- การสร้างบัญชีผู้ใช้ VPN และเชื่อมกับ Certificate บน Firewall สำหรับการเข้าถึงเครือข่ายด้วยการ Remote network access

- การเขียนสคริปต์ "pre_install.sh" ไปไว้ที่ '/conf/certificate/'

- "pre_install.sh" จะเรียกใช้คำสั่งที่เป็นอันตรายเพื่อดาวน์โหลดไบนารีไฟล์มาทำงาน จากนั้นก็ลบออกไป

นักวิจัยกล่าวว่าการเข้าถึง Sophos Firewall เป็นขั้นตอนแรกของการโจมตี ซึ่งทำให้ผู้โจมตีสามารถใช้วิธีโจมตีแบบ man-in-the-middle (MitM) ได้โดยการปรับเปลี่ยน DNS response สำหรับเว็บไซต์ที่เป็นของบริษัทเหยื่อ ทำให้ผู้โจมตีสามารถดักจับข้อมูลประจำตัวของผู้ใช้ และคุกกี้ของเซสชันจากการเข้าถึงระดับผู้ดูแลระบบไปยัง Content management system (CMS)

เมื่อผู้โจมตีสามารถเข้าถึงหน้าผู้ดูแลระบบบน CMS ได้โดยใช้คุกกี้เซสชันที่ขโมยมา ทำให้ผู้โจมตีสามารถติดตั้งปลั๊กอินประเภท File Manager สำหรับจัดการไฟล์บนเว็บไซต์ได้ (อัปโหลด ดาวน์โหลด ลบ และแก้ไข)

เมื่อผู้โจมตีเข้าถึงเว็บเซิร์ฟเวอร์ได้แล้ว ก็จะมีการติดตั้ง PupyRAT, Pantegana และ Sliver ซึ่งเป็นมัลแวร์ที่ใช้ในการ Remote access

ปัจจุบัน Sophos ได้ออก hotfixes สำหรับแก้ไขช่องโหว่ CVE-2022-1040 รวมถึงคำแนะนำในการลดผลกระทบที่ช่วยให้องค์กรต่างๆ ที่ใช้ไฟร์วอลล์ Sophos สามารถป้องกันการโจมตีจากช่องโหว่ดังกล่าว

ที่มา: bleepingcomputer

You must be logged in to post a comment.