นักวิจัยพบแคมเปญมัลแวร์ใหม่ที่มุ่งเป้าไปยังกลุ่ม infoSec community ด้วย Proof of Concept exploits ** ปลอมเพื่อแอบติดตั้ง Cobalt Strike beacon

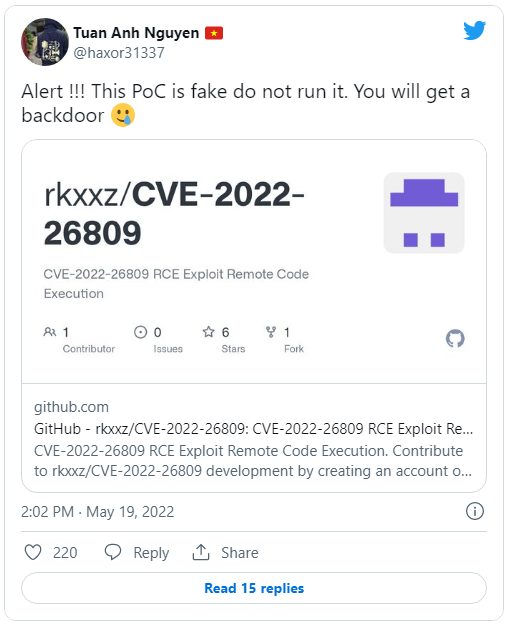

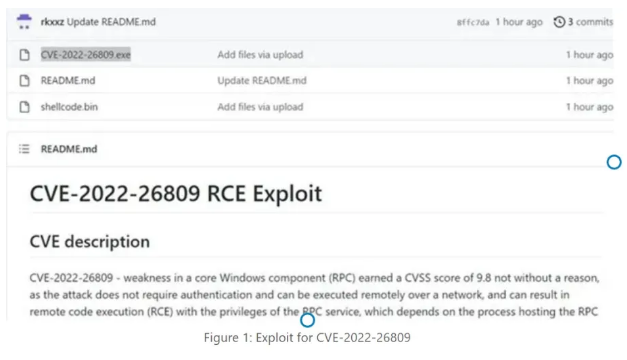

นักวิจัยจากบริษัทข่าวกรองภัยคุกคาม Cyble ค้นพบแคมเปญมัลแวร์ที่กำหนดเป้าหมายไปยัง infoSec community โดยผู้เชี่ยวชาญพบโพสต์ที่มีนักวิจัยแชร์โค้ดบน GitHub ที่อ้างว่าเป็น Proof of Concept (POC) สำหรับช่องโหว่ RPC Runtime Library Remote Code Execution (CVE-2022-26809 CVSS 9.8) ซึ่งจริงๆแล้วเป็นมัลแวร์

“จากการตรวจสอบเพิ่มเติมพบว่ามัลแวร์ที่ปลอมเป็น exploits ดังกล่าวคล้ายกับที่เคยพบก่อนหน้านี้กับมัลแวร์ที่ปลอมเป็น POC ของช่องโหว่ CVE-2022-24500 โดย Cyble พบว่ามัลแวร์ทั้งสองตัวถูกเผยแพร่อยู่บน GitHub และน่าสนใจว่ามัลแวร์ทั้งสองตัวอยู่ใน profile ของผู้ใช้คนเดียวกัน ซึ่งแสดงให้เห็นว่าผู้โจมตีในครั้งนี้ตั้งใจที่จะมุ่งเป้าการโจมตีไปยัง infoSec community"

จากการวิเคราะห์มัลแวร์พบว่าเป็นไบนารี .Net ที่อยู่ใน ConfuserEX ซึ่งเป็นฟรี open-source protector สำหรับแอปพลิเคชัน .NET โดยตัวมัลแวร์จะไม่มีโค้ดที่ใช้สำหรับโจมตีช่องโหว่อยู่จริงๆ โดยตัวมันจะทำเหมือนว่ากำลังโจมตี และรัน shell code แต่จริงๆแล้วเพียงแค่ print ข้อความหลอกๆโชว์ออกมาเท่านั้น

ซึ่งจริงๆแล้วมัลแวร์จะรันคำสั่งบน PowerShell ผ่าน cmd.exe เพื่อส่ง Cobalt-Strike Beacon เข้าไปยังเครื่องของเหยื่อ จากนั้นผู้โจมตีก็สามารถใช้ Beacon เพื่อดาวน์โหลดเพย์โหลดอื่นๆมาติดตั้งเพิ่มเติม

โดยผู้เชี่ยวชาญแนะนำให้สมาชิกในกลุ่ม infoSec community ที่มักจะดาวน์โหลดโค้ด POC เพื่อใช้ในการทดสอบช่องโหว่ต่างๆตรวจสอบความน่าเชื่อถือของแหล่งข้อมูลของโค้ด POC exploits ต่างๆก่อนที่จะดาวน์โหลด

ที่มา : go.newsfusion

You must be logged in to post a comment.