เซิร์ฟเวอร์ของ REvil ransomware ในเครือข่าย TOR กลับมาออนไลน์อีกครั้ง หลังจากไม่พบความเคลื่อนไหวเป็นเวลาหลายเดือน ซึ่งมีการเปลี่ยนเส้นทางไปยังการดำเนินการครั้งใหม่ที่เพิ่งเปิดตัวไปเมื่อเร็วๆ นี้ ไม่ชัดเจนว่าใครอยู่เบื้องหลังการดำเนินการที่เชื่อมโยงกับ REvil ในครั้งนี้ แต่เว็ปไซต์ใหม่แสดงรายการเหยื่อจำนวนมากจากการโจมตีของ REvil ในอดีต

RaaS (Ransomware as a service) ตัวใหม่กำลังอยู่ในระหว่างการพัฒนา

อย่างไรก็ตามเมื่อไม่กี่วันก่อนนักวิจัยด้านความปลอดภัย pancak3 และ Soufiane Tahiri สังเกตเห็นว่าเว็ปไซต์ใหม่ของ REvil ถูกโปรโมทบน RuTOR ซึ่งเป็นตลาดฟอรัมที่เน้นภูมิภาคที่พูดภาษารัสเซีย

"เว็บไซต์ใหม่นี้มีโดเมนที่ต่างจากเดิม แต่เมื่อเปิดใช้งานจะพบว่ามีความเชื่อมโยงกับเว็บไซต์เดิมที่ REvil เคยใช้" BleepingComputer ได้รับการยืนยันในวันนี้ จากนักวิจัยทั้ง 2 คนที่ได้บันทึกการเปลี่ยนเส้นทางนี้ไว้

เว็บไซต์จะมีการแสดงรายละเอียดเกี่ยวกับเงื่อนไขสำหรับกลุ่มพันธมิตรที่ต้องการนำ REvil ransomware เวอร์ชันปรับปรุงไปใช้ และจะมีส่วนแบ่งที่ต้องจ่าย 80/20 สำหรับกลุ่มพันธมิตรที่นำไปใช้แล้วสามารถเรียกค่าไถ่มาได้

เว็ปไซต์ดังกล่าวแสดงรายการผู้ที่ตกเป็นเหยื่อไว้ 26 หน้า ส่วนใหญ่มาจากการโจมตีจาก REvil ในอดีต และสองรายการสุดท้ายดูเหมือนจะมาจากการปฏิบัติการครั้งใหม่ หนึ่งในนั้นคือ Oil India

ในเดือนมกราคม 2-3 สัปดาห์หลังจากสมาชิกกลุ่ม 14 คนถูกจับในรัสเซีย นักวิจัยจาก MalwareHunterTeam พบว่ามีความเคลื่อนไหวจากกลุ่ม Ransomware กลุ่มอื่น ที่เกี่ยวข้องกับการนำตัวเข้ารหัสของ REvil ไปใช้งาน แม้จะไม่มีหลักฐานที่แน่ชัดว่าเป็นสมาชิกเดิมของกลุ่ม REvil หรือไม่

นักวิจัยสังเกตเห็นว่าเว็ปไซต์ที่เกี่ยยวข้องกับ REvil ดังกล่าวเริ่มออนไลน์ระหว่างช่วงวันที่ 5 เมษายน - 10 เมษายน แต่ยังไม่มีการอัปเดตข้อมูลอะไร และเริ่มได้รับความสนใจในช่วงระยะเวลา 1 สัปดาห์หลังจากนั้น

ข้อสังเกตอีกอย่างจาก MalwareHunterTeam คือ Source ที่ใช้สำหรับ RSS Feed มาจาก Corp Leaks ซึ่งเคยถูกใช้โดยกลุ่ม Ransomware Nefilim

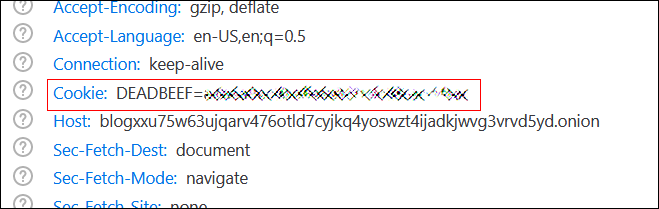

Blog และเว็ปไซต์สำหรับการจ่ายค่าไถ่จะอยู่คนละที่กัน แต่ BleepingComputer สังเกตเห็นว่า Blog ของ Ransomware ตัวใหม่ในครั้งนี้จะมีการ drop cookie ที่ชื่อว่า DEADBEEF ซึ่งเคยถูกใช้โดยกลุ่ม Ransomware TeslaCrypt

ปฏิบัติการของ Ransomware ตัวใหม่ครั้งนี้ยังไม่สามารถเชื่อมโยงกับกลุ่ม REvil ได้อย่างสมบูรณ์ เนื่องจากต้องมีการวิเคราะห์ Payload ที่ใช้โดยกลุ่มดังกล่าวก่อน และปัจจุบันก็ยังไม่มีกลุ่มใดออกมาอ้างความรับผิดชอบว่าอยู่เบื้องหลังของปฏิบัติการดังกล่าว

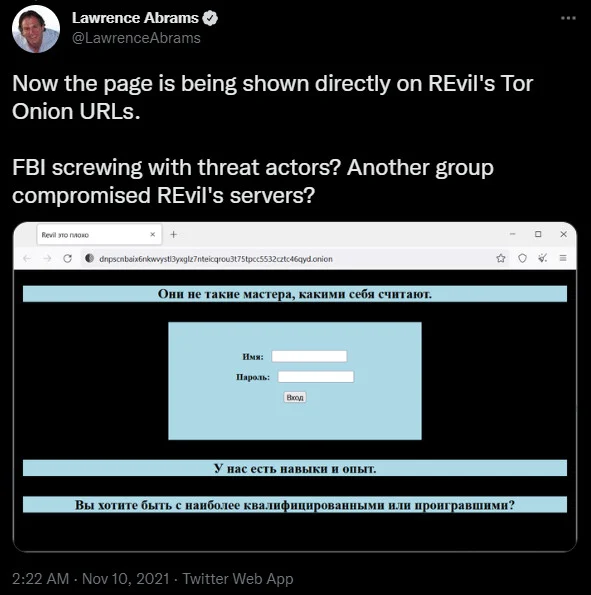

ในเดือนพฤศจิกายน 2564 ช่วงที่ทาง FBI เข้าควบคุมเว็ปไซต์ และหน้าการจ่ายค่าไถ่ของ REvil จะมีการโชว์คำว่า "REvil is bad" และฟอร์มการ Login ผ่านทาง TOR gateways และ .onion

ซึ่งทำให้การเปลี่ยนเส้นทางของเว็ปไซต์ในครั้งนี้ดูลึกลับมากยิ่งขึ้น เนื่องจากแสดงว่ามีคนอื่นที่ไม่ใช่หน่วยงานบังคับใช้กฏหมายที่สามารถเข้าถึง private key บน TOR และสามารถเปลี่ยนเส้นทางของเว็ปไซต์ .onion ได้

ในฟอรัมแฮ็กเกอร์ที่ใช้ภาษารัสเซีย ผู้ใช้งานคาดว่าการดำเนินการครั้งนี้เป็นการหลอกลวง, honeypot หรือการพยายามนำชื่อเสียงเก่าๆของ REvil กลับมาใช้ในการดำเนินการ

มีการพยายามจากกลุ่ม Ransomware หลายกลุ่มที่มักจะใช้ตัวเข้ารหัสของ REvil หรือปลอมแปลงตัวเองว่าเป็นกลุ่ม REvil เดิม ซึ่งหนึ่งในนั้นคือกลุ่ม LV ซึ่งหลังจากนั้นก็พบว่าไม่ชัดเจนว่าเกี่ยวข้องกับกลุ่ม REvil เดิมจริงๆ

การล่มสลายของ REvil

REvil ransomware มีการดำเนินการมาอย่างยาวนาน ตั้งแต่เดือนเมษายน 2019 ด้วย GandCrab ซึ่งเป็นรุ่นแรกที่สร้างโมเดล ransomware-as-a-service (RaaS)

ในเดือนสิงหาคม 2019 ได้ทำการโจมตีหน่วยงานท้องถิ่นหลายแห่งในเท็กซัส และเรียกค่าไถ่รวมกันเป็นจำนวน 2.5 ล้านดอลลาร์ ซึ่งสูงที่สุดในขณะนั้น รวมถึงการโจมตี Kaseya ด้วยวิธีการ supply-chain attack ซึ่งส่งผลกระทบต่อบรืษัทประมาณ 1,500 แห่งซึ่งนำไปสู่การถูกปราบปรามในปีที่แล้ว จากความร่วมมือในการบังคับใช้กฎหมายทั่วโลกในการกวาดล้างแก๊งแรนซัมแวร์

ไม่นานหลังจากโจมตี Kaseya ทางกลุ่มหยุดพักการดำเนินการสองเดือน โดยไม่รู้เลยว่าหน่วยงานทางกฎหมายสามารถเข้าถึงเซิร์ฟเวอร์ของพวกเขาได้แล้ว

ในช่วงกลางเดือนมกราคม รัสเซียประกาศว่าได้จับกุมตัวสมาชิกของกลุ่ม REvil ได้ทั้งหมด14 คน

รองเลขาธิการคณะมนตรีความมั่นคงแห่งสหพันธรัฐรัสเซีย กล่าวว่าหน่วยงานบังคับใช้กฎหมายของรัสเซียได้เริ่มการสอบสวนเรื่อง REvil จากชื่อ Puzyrevsky และที่อยู่ IP ที่ส่งมาจากสหรัฐอเมริกาว่าเป็นของแฮ็กเกอร์หลักของกลุ่ม

แต่ปัจจุบันสหรัฐฯ ได้หยุดร่วมมือกับรัสเซียเกี่ยวกับภัยคุกคามทางไซเบอร์ที่เน้นการโจมตีโครงสร้างพื้นฐานที่สำคัญ โดยเป็นผลมาจากการที่รัสเซียบุกยูเครน

ที่มา : bleepingcomputer.

You must be logged in to post a comment.