การโจมตีแบบ Password Spraying เป็นการโจมตีเพื่อเข้าสู่ระบบด้วยรหัสผ่านที่มักจะมีคนใช้ คาดเดาได้ง่าย หรือพบจากข้อมูลที่เคยมีการหลุดออกมา และจะใช้เพียงแค่หนึ่ง หรือสองรหัส โดยจะกระจายโจมตีไปหลายบัญชี หรือหลายบริการ แทนที่จะลองใช้รหัสผ่านที่แตกต่างกันหลายๆรหัสในบัญชีผู้ใช้เดียว ซึ่งช่วยหลีกเลี่ยงการตรวจจับการโจมตีของอุปกรณ์ต่างๆ เนื่องจากรูปแบบการโจมตีจะคล้ายกับพยายามเข้าสู่ระบบไม่สำเร็จของผู้ใช้ตามปกติ

ADFS มีความเสี่ยง

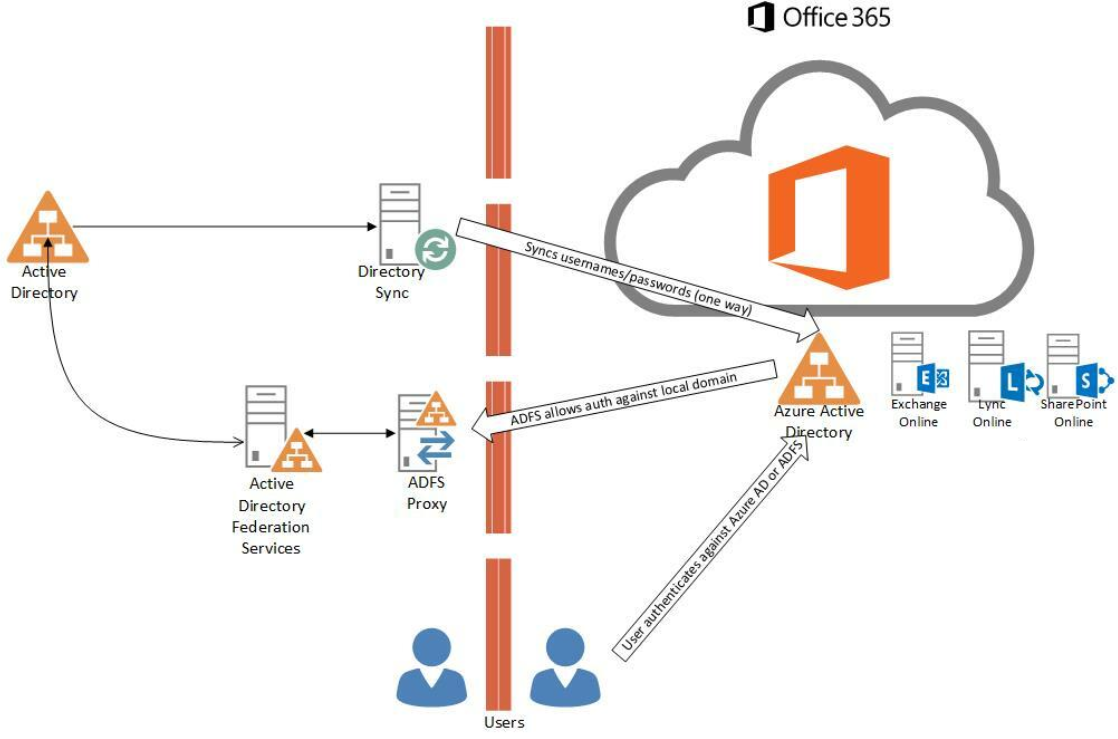

องค์กรที่ใช้บริการ Active Directory Federation Services (ADFS) จะมี Active Directory Domain Services infrastructure ซึ่งโดยทั่วไปจะใช้รหัสผ่าน ADDS และมีนโยบายการล็อกบัญชีที่เข้าสู่ระบบไม่สำเร็จ 3-5 ครั้ง ซึ่งการโจมตีแบบ Password Spraying จะพยายามเข้าสู่ระบบไม่เกินหนึ่ง หรือสองครั้งต่อหนึ่งบัญชี ทำให้เมื่อเข้าสู่ระบบไม่สำเร็จแล้วบัญชีจะไม่โดนล็อก และการโจมตีอาจจะไม่ถูกตรวจพบ ซึ่งองค์กรต่างๆมักใช้ ADFS IAM ระหว่างระบบภายในองค์กร และระบบคลาวด์ และจัดให้มีการลงชื่อเข้าใช้เพียงครั้งเดียวสำหรับเข้าถึงข้อมูลที่สำคัญต่อธุรกิจทั้งหมด ทำให้ผู้โจมตีที่โจมตีสำเร็จอาจจะค้นหาข้อมูล และรายชื่อผู้ใช้เพิ่มเติม หรือส่งลิงก์ฟิชชิ่งไปยังบุคคลอื่นในองค์กร

ป้องกัน ADFS จากการโจมตีแบบ Password Spraying

Microsoft แนะนำวิธีการ 3 ระดับสำหรับรักษาความปลอดภัยระบบ ADFS จากการโจมตีแบบ Password Spraying และการโจมตีด้วยรหัสผ่านประเภทอื่นๆ

1. พื้นฐาน

หนึ่งในคำแนะนำแรกๆจาก Microsoft คือการเปิดใช้ ADFS 2016 ซึ่งเรียกอีกอย่างว่า AFFS 4.0 โดย ADFS 2016 สามารถใช้ Extranet smart lockout ป้องกันผู้ใช้จากการล็อกเอาท์บัญชีของผู้โจมตี ซึ่งสามารถแยกความแตกต่างระหว่างการพยายามลงชื่อเข้าใช้จากตำแหน่งที่คุ้นเคยของผู้ใช้กับผู้โจมตีได้ กลไกนี้อาจจะป้องกันการพยายามเข้าสู่ระบบที่ผิดปกติได้จากแค่หนึ่งหรือสองครั้ง และอาจจะป้องกันการโจมตีแบบ Password Spraying ได้

2. ป้องกัน Extranet

การป้องกัน Extranet โดยใช้ ADFS นั้นใช้การยืนยันตัวตนที่ทันสมัย คู่กับโทรศัพท์มือถือ เช่นเดียวกับการใช้ multi-factor authentication (MFA) เพื่อรักษาความปลอดภัยในการเข้าถึง Extranet ทั้งหมด อุปกรณ์สมัยใหม่ และอีเมลสามารถใช้โปรโตคอลการตรวจสอบสิทธิ์เพื่อเชื่อมต่อ ADFS กับ Extranet และสามารถใช้ MFA กับการตั้งค่าการเข้าถึงแบบมีเงื่อนไขใน Azure AD เพื่อความปลอดภัยที่มากขึ้นในการเข้าสู่ระบบของผู้ใช้ เพิ่มการป้องกันจากการโจมตีประเภทนี้

3. ไม่ต้องใช้รหัสผ่านสำหรับการเข้าถึง Extranet

การไม่ใช้รหัสช่วยลดความเสี่ยงที่จะเกิดขึ้นกับรหัสผ่านของผู้ใช้ได้อย่างมาก Microsoft นำเสนอเทคโนโลยีที่ไม่ต้องใช้รหัสผ่านหลายอย่าง

- Windows 10 & 11 Hello for Business

- MDM-managed devices

- Azure MFA OTP

อย่างไรก็ตามหลายองค์กรอาจพบว่าการพิสูจน์ตัวตนแบบไม่ใช้รหัสผ่านนั้นยังไม่เพียงพอต่อการแทนที่รหัสผ่านในปัจจุบัน การที่ Microsoft แนะนำเทคโนโลยีที่ไม่ต้องใช้รหัสผ่าน หมายความว่ารหัสผ่านนั้นมีความเสี่ยงมากกว่าเมื่อก่อน องค์กรต่างๆอาจมีความเสี่ยงมากขึ้นหากไม่มีโซลูชันที่เชื่อถือได้

ที่มา : bleepingcomputer.

You must be logged in to post a comment.