กลุ่มผู้โจมตีเซิร์ฟเวอร์ Microsoft Exchange โดยใช้ช่องโหว่ ProxyShell และ ProxyLogon เพื่อแพร่กระจายมัลแวร์ มีการพยายามหลีกเลี่ยงการตรวจจับโดยใช้วิธีการที่เรียกว่า internal reply-chain จากอีเมลที่ขโมยมา

นักวิจัยจาก TrendMicro ได้ค้นพบเทคนิคที่ผู้โจมตีใช้ในการแพร่กระจายอีเมลที่เป็นอันตรายไปยังผู้ใช้ภายในของบริษัทโดยใช้ Microsoft exchange servers ของเหยื่อที่ถูกโจมตี

ผู้ที่อยู่เบื้องหลังการโจมตีนี้เชื่อกันว่าเป็น 'TR' ซึ่งเป็นที่รู้จักในเรื่องของการแพร่กระจายอีเมลที่มีไฟล์แนบที่เป็นอันตราย และติดตั้งมัลแวร์เช่น Qbot, IcedID, Cobalt Strike และ SquirrelWaffle payloads

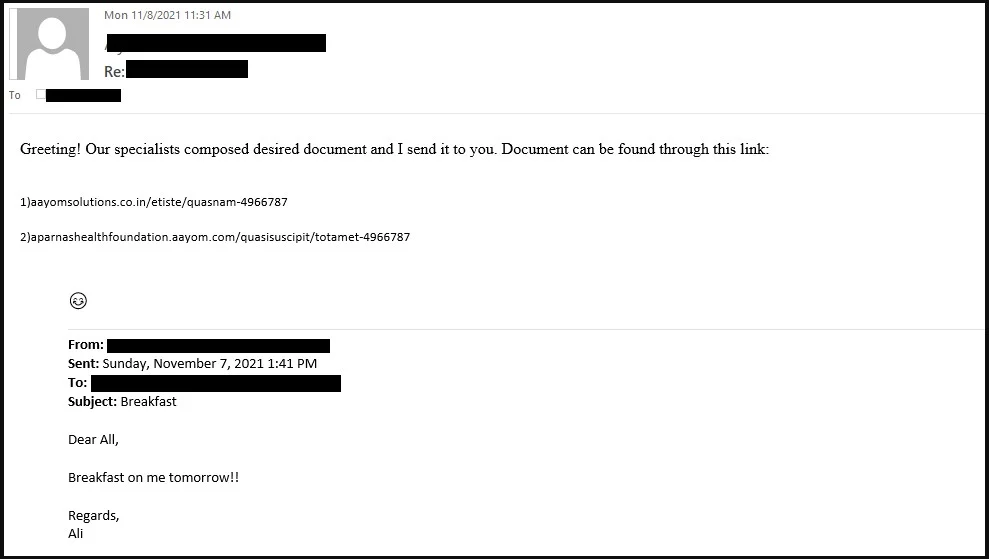

เพื่อหลอกล่อเป้าหมายให้เปิดไฟล์แนบที่เป็นอันตราย ผู้โจมตีใช้ประโยชน์จากช่องโหว่ ProxyShell และ ProxyLogon บน Microsoft Exchange จากนั้นผู้โจมตีจะใช้เซิร์ฟเวอร์ Exchange ที่โจมตีได้สำเร็จเพื่อตอบกลับอีเมลภายในของบริษัทในวิธีการโจมตีที่เรียกว่า reply-chain ซึ่งมีลิงก์ไปยังเอกสารที่เป็นอันตรายซึ่งมีการติดตั้งมัลแวร์ต่างๆไว้

นักวิจัย TrendMicro ได้วิเคราะห์ Email headers ที่ถูกส่งมา พบว่าเป็นผู้ส่งจากระบบภายใน และจะใช้การตอบกลับจากอีเมลที่พนักงานได้คุยกันก่อนหน้าระหว่างพนักงานสองคน ซึ่งทำให้อีเมลนั้นมีความน่าเชื่อถือ และดูมีความปลอดภัย

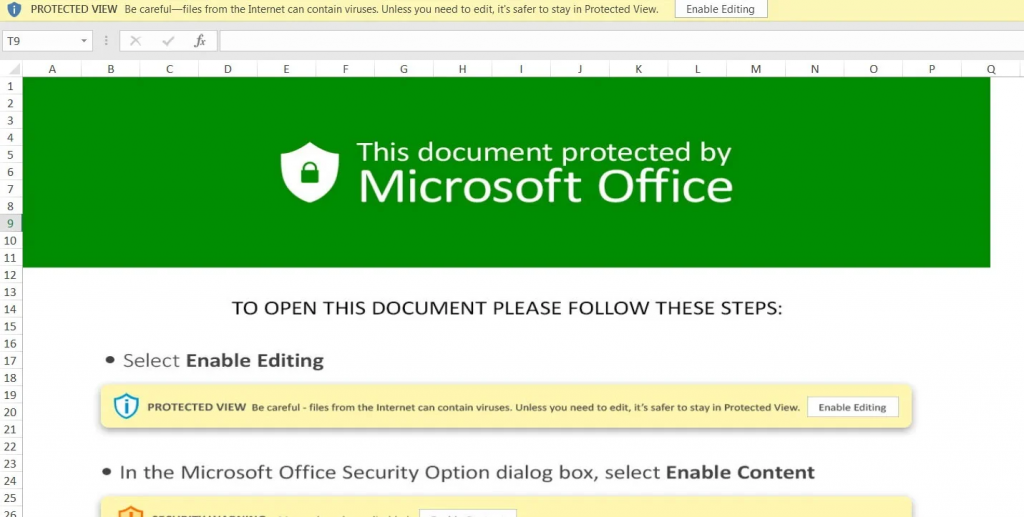

ไฟล์ที่แนบมานั้นเป็น Microsoft Excel ที่บอกให้ผู้รับ 'Enable Content' เพื่อเปิดใช้งานไฟล์แนบ

ไฟล์ที่แนบมานั้นเป็น Microsoft Excel ที่บอกให้ผู้รับ 'Enable Content' เพื่อเปิดใช้งานไฟล์แนบ

เมื่อผู้ใช้เปิดใช้งานก็จะถูกรันมาโครที่เป็นอันตรายเพื่อดาวน์โหลด และติดตั้งมัลแวร์ในไฟล์แนบไม่ว่าจะเป็น Qbot, Cobalt Strike, SquirrelWaffle หรือมัลแวร์อื่น ๆ

ควรอัปเดตเซิร์ฟเวอร์ Exchange อยู่เสมอ

Microsoft ได้แก้ไขช่องโหว่ ProxyLogon ในเดือนมีนาคมและช่องโหว่ ProxyShell ในเดือนเมษายน และพฤษภาคมเรียบร้อยแล้ว

ผู้โจมตีมักจะใช้ช่องโหว่ทั้งสองเพื่อติดตั้งแรนซัมแวร์ หรือติดตั้ง web shell สำหรับการเข้าถึงในลักษณะ Backdoor ในภายหลัง

การโจมตีด้วยช่องโหว่ ProxyLogon นั้นอันตรายมากจน FBI ต้องดำเนินการลบ web shells ออกจากเซิร์ฟเวอร์ Microsoft Exchange ที่ถูกโจมตีในสหรัฐอเมริกาโดยไม่แจ้งให้เจ้าของเซิร์ฟเวอร์ทราบก่อน

ที่มา : bleepingcomputer

You must be logged in to post a comment.