นักวิจัยด้านความปลอดภัยทางไซเบอร์เปิดเผยช่องโหว่ใหม่ที่ทำให้ผู้โจมตีสามารถขโมยข้อมูลสำคัญออกจากระบบภายในได้ ซึ่งส่งผลกระทบกับผู้ให้บริการ DNS-as-a-Service (DNSaaS)

Shir Tamari และ Ami Luttwak นักวิจัยด้านความปลอดภัยทางไซเบอร์จาก Wiz ประกาศค้นพบช่องโหว่ง่ายๆ ที่อนุญาตให้ผู้โจมตีสามารถดักจับส่วนหนึ่งของการรับส่งข้อมูลบน DNS แบบไดนามิกจากการรับส่งข้อมูลทางอินเทอร์เน็ตทั้งหมด ที่ถูกกำหนดเส้นทางผ่านผู้ให้บริการ DNS เช่น Amazon และ Google หากโจมตีสำเร็จผู้โจมตีจะสามารถเข้าถึงข้อมูล และสามารถขโมยข้อมูลสำคัญออกจากระบบได้

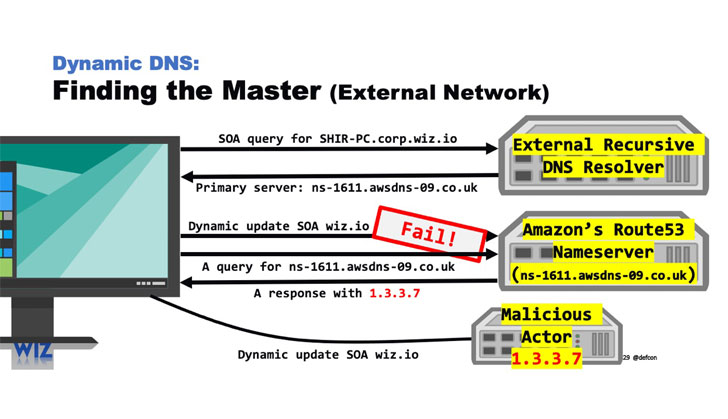

ช่องโหว่ดังกล่าวเกิดจากการจัดการลงทะเบียนโดเมนบน Google Cloud DNS หรือ Amazon Route53 ที่ทำการกำหนดชื่อตรงกับชื่อของเซิร์ฟเวอร์ DNS ดังนั้นหากองค์กรมีการกำหนดโดเมนใหม่บนแพลตฟอร์ม Route53 ภายในเซิร์ฟเวอร์ AWS และชี้โฮสต์ไปยังเครือข่ายภายใน จะทำให้การรับส่งข้อมูล DNS แบบไดนามิกจากปลายทางของลูกค้า Route53 ถูกทำการ hijacked และส่งไปยังเซิร์ฟเวอร์ DNS อื่นหรือผู้โจมตีโดยตรงหากมีการลงทะเบียนชื่อ DNS ตรงกัน

นักวิจัยด้านความปลอดภัยทางไซเบอร์จาก Wiz กล่าวว่าพวกเขาสามารถดักการรับส่งข้อมูล DNS แบบไดนามิกจากองค์กรได้กว่า 15,000 แห่ง รวมถึง Fortune 500, หน่วยงานรัฐบาลของสหรัฐอเมริกา 45 แห่ง และหน่วยงานรัฐบาลระหว่างประเทศ 85 แห่ง โดยข้อมูลส่วนใหญ่เป็นข้อมูลที่สำคัญ อาทิ IP Address ภายใน, ชื่อเครื่องคอมพิวเตอร์, รายชื่อพนักงาน และที่อยู่ของบริษัท

เบื้องต้นทาง Amazon และ Google ได้ทำการแก้ไขปัญหาดังกล่าวแล้ว และทีมวิจัยของ Wiz ได้ทำการพัฒนาเครื่องมือเพื่อให้บริษัทต่างๆ ทดสอบว่าการอัปเดต DDNS ภายในรั่วไหลไปยังผู้ให้บริการ DNS หรือผู้โจมตีหรือไม่อีกด้วย

ที่มา : thehackernews.com

You must be logged in to post a comment.