Webmin project

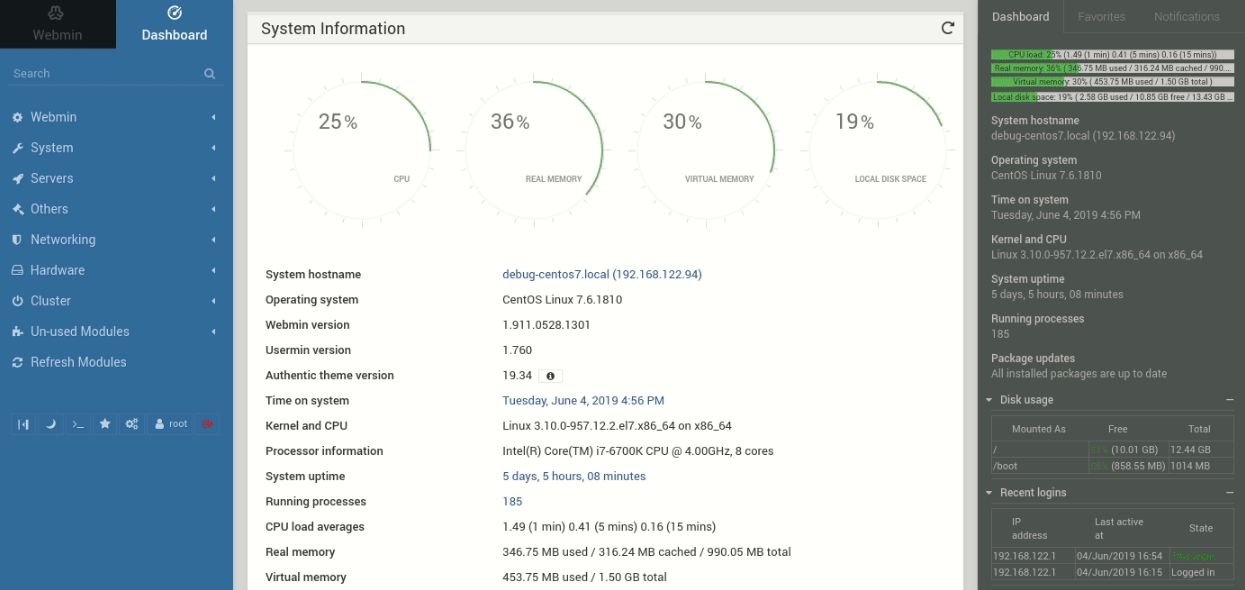

พบ Backdoor ใน Webmin ซึ่งเป็นแอปพลิเคชันสำหรับ system administrator ในการจัดการควบคุมระบบจากระยะไกลสำหรับเครื่องที่ใช้ระบบปฏิบัติการ Unix (Linux, FreeBSD หรือ OpenBSD servers) ที่ได้รับความนิยม

Backdoor ดังกล่าวอนุญาตให้ผู้โจมตีทำการรันคำสั่งที่เป็นอันตรายได้ด้วยสิทธิ์ Root บนเครื่องที่ลง Webmin ซึ่งเมื่อยึดเครื่องที่ลง Webmin สำเร็จ ผู้โจมตีก็จะสามารถสั่งการไปยังเครื่องอื่นๆ ที่ใช้ Webmin จัดการได้อีกด้วย

แม้ว่า Webmin จะได้รับความนิยมก็ตาม แต่ backdoor ในโค้ดของ Webmin แฝงตัวอยู่ในซอร์สโค้ดของโปรเจคมานานกว่าหนึ่งปีก่อนที่นักวิจัยความปลอดภัยชาวตุรกี Özkan Mustafa Akkuş จะพบสิ่งที่เขาคิดว่าเป็นช่องโหว่บนซอร์สโค้ด Webmin ช่องโหว่นี้ยอมให้ Attackers ที่ไม่ได้ตรวจสอบสิทธิ์สามารถเรียกใช้โค้ดบนเซิฟเวอร์ที่รันแอป Webmin ได้ และนำเสนอในงาน DEF CON 27 ที่ผ่านมา

แต่จากการตรวจสอบเพิ่มเติม หนึ่งในนักพัฒนาระบบ Webmin บอกว่าช่องโหว่ไม่ได้เกิดจากการเขียนโค้ดที่ผิดพลาด แต่โค้ดอันตรายนี้ถูกแทรกมาระหว่างการ build โค้ดเป็น package

ซึ่ง Backdoor นี้พบเฉพาะใน Webmin ที่เผยแพร่บน SourceForge ไม่พบใน GitHub ซึ่งทีมงาน Webmin ไม่ได้ระบุว่าการแทรกโค้ดอันตรายเกิดจากการที่เครื่องของนักพัฒนาถูกแฮก หรือบัญชี SourceForge ถูกแฮกแล้วแฮกเกอร์อัปโหลด Webmin ที่เป็นอันตรายเข้าไปแทน

ตามการวิเคราะห์ทางเทคนิคเบื้องต้นของ Akkuş ช่องโหว่นี้อยู่บนฟีเจอร์ Password expiration สำหรับบัญชีบนเว็บที่ใช้ Webmin ซึ่งถ้าเปิดใช้ฟีเจอร์ Password expiration ผู้โจมตีสามารถส่ง HTTP request ที่มี "|" ตามด้วย shell command และรันคำสั่งที่เป็นอันตรายได้ด้วยสิทธิ Root

Webmin รุ่นที่ได้รับผลกระทบคือรุ่น 1.882 ถึง 1.921 ที่ถูกดาวน์โหลดจาก SourceForge

ข่าวดีคือใน Webmin ก่อนรุ่น 1.890 ไม่ได้เปิดฟีเจอร์ Password expiration เป็นค่าตั้งต้น แต่เพื่อความปลอดภัย ทีมงาน Webmin มีข้อแนะนำว่า

วิธีแรกเป็นแนะนำอย่างยิ่งว่าควรอัปเกรดเป็นเวอร์ชัน 1.930 ที่ลบโค้ดอันตรายออกไปแล้ว

อีกวิธีหนึ่งคือ ถ้ามีการทำงานบนเวอร์ชั่น 1.900 ถึง 1.920 ควรแก้ไข /etc/webmin/miniserv.conf ลบ the passwd_mode= line จากนั้นรันคำสั่ง /etc/webmin/restart

ที่มา zdnet

You must be logged in to post a comment.