นักวิจัยด้านความปลอดภัยพบ Mirai สายพันธุ์ใหม่ที่เรียกว่า Echobot ซึ่งกำหนดเป้าหมายไปยังอุปกรณ์ IoT และองค์กรขนาดใหญ่

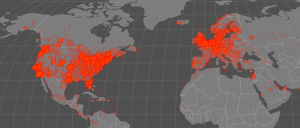

Mirai บอทเน็ตที่มีการระบาดมาอย่างยาวนานให้พัฒนาเป็นสายพันธุ์ใหม่ชื่อ Echobot โดยเริ่มระบาดในเดือนพฤษภาคม มัลแวร์ Echobo ได้ถูกอธิบายเป็นครั้งแรกโดย Palo Alto Networks ในรายงานที่ตีพิมพ์เมื่อต้นเดือนมิถุนายน จากนั้นเพิ่งมีรายงานอีกครั้งโดยนักวิจัยด้านความปลอดภัยจาก Akamai เมื่อสัปดาห์ที่แล้ว

มัลแวร์ Echobot ไม่มีอะไรใหม่ แต่ผู้เขียนมัลแวร์เพียงแค่เพิ่มโมดูลที่ด้านบนของซอร์สโค้ด Mirai ดั้งเดิม แต่เมื่อมีการพบครั้งแรกโดยนักวิจัย Palo Alto Networks ในต้นเดือนมิถุนายนนั้น Echobot ใช้มีคำสั่งโจมตีสำหรับช่องโหว่ 18 ช่องโหว่ จากนั้นหนึ่งสัปดาห์ต่อมา Akamai รายงานว่า Echobot ใช้คำสั่งโจมตีช่องโหว่เพิ่มเป็น 26 ช่องโหว่แล้ว

นักวิจัยจาก Akamai ระบุว่า Echobot มีการเพิ่มความสามารถในการโจมตีข้ามแพลตพอร์ม แทนที่จะแพร่กระจายแค่กับอุปกรณ์ที่มีระบบปฏิบัติการฝังอยู่ภายใน เช่น เราเตอร์ กล้อง และ DVRs ตอนนี้ Echobot เพิ่มการใช้ช่องโหว่ในเว็บองค์กร อย่างช่องโหว่ Oracle WebLogic และช่องโหว่ในซอฟต์แวร์ระบบเครือข่ายอย่าง VMware SD-WAN เพื่อให้เป้าหมายติดมัลแวร์และแพร่กระจายมัลแวร์

วิธีแปลกใหม่ในการพัฒนา botnet โดยใช้การหาช่องโหว่ที่ไม่เกี่ยวข้องนั้นไม่ได้เป็นลักษณะเฉพาะของ Echobot เท่านั้น แต่เป็นแนวโน้มที่ IoT botnet ทั้งหมดจะใช้ในอนาคต

ผู้เขียน botnet บางคนบอกว่า ในอดีตพวกเขาเริ่มต้นด้วยการเลือกหาช่องโหว่โดยการสุ่ม แต่พวกเขาจะเลือกใช้ต่อเฉพาะช่องโหว่ที่ทำให้เกิดการแพร่กระจายได้มาก และเลิกใช้ช่องโหว่ที่แพร่กระจายได้น้อย โดยวงจรเปลี่ยนแปลงช่องโหว่เหล่านี้จะมีระยะสั้นเพียงไม่กี่วัน ซึ่งช่องโหว่ที่ Echobot ใช้ในตอนนี้ถือได้ว่าเป็นช่องโหว่ที่ botnet ต่างๆ จะนำมาใช้ตามต่อไป

ผู้ใช้งานและผู้ดูแลระบบสามารถตรวจสอบรายการช่องโหว่ที่ Echobot ใช้โจมตีล่าสุดได้จาก https://blogs.akamai.com/sitr/2019/06/latest-echobot-26-infection-vectors.html

ที่มา : zdnet

You must be logged in to post a comment.