ในช่วงปี 2019 ที่ผ่านมา เทรนด์หนึ่งซึ่งได้รับการพูดถึงอย่างมีนัยยะสำคัญและเริ่มได้รับความสนใจในมุมของการตรวจจับ ป้องกันและตอบสนองภัยคุกคามคือเทรนด์ซึ่งนำแนวคิดเดิมของ Honeypot และ Sandbox มาเปลี่ยนโฉมเพื่อให้แทนที่จะทำหน้าที่ในการ "กักกัน" ภัยคุกคามเพียงอย่างเดียว มันยังสามารถวิเคราะห์และตอบสนองภัยคุกคามที่ตรวจพบได้ในตัว อีกทั้งยังสามารถเปลี่ยนระบบทั่วไปให้มีศักยภาพในการเป็น Honeypot เพื่อหลอกล่อให้ภัยคุกคามไม่สามารถบรรลุเป้าหมายของมันได้ เทคโนโลยีกลุ่มนี้ถูกนำเสนอในชื่อของ Deception Solution และในวันนี้เราจะมาพูดถึงเทคโนโลยีนี้กันครับ

วิวัฒนาการและพฤติกรรมของภัยคุกคามในปี 2019

Advance Persistent Threat (APT)

เมื่อไม่กี่ปีที่ผ่านมา หากเราพูดถึงการมาของกลุ่มภัยคุกคามที่ศักยภาพและทักษะที่สูงซึ่งเรามักจะเรียกกันว่า Advance Persistent Threat (APT) มันอาจยังคงเป็นเรื่องที่ไกลตัวและคงไม่ใช่ประเด็นที่ต้องกังวลมากนักว่าจะมีใครทุ่มเทศักยภาพและทักษะขนาดนั้นเพื่อโจมตีระบบและธุรกิจของเรา อย่างไรก็ตามการวิวัฒนาการและพฤติกรรมของ APT นั้นกลับเกิดขึ้นขัดแย้งกับแนวความคิดนี้ การโจมตีจาก APT สามารถเกิดขึ้นแม้เราจะไม่ได้เป็น group of interests ที่ APT หมายปองแต่อาจเกิดขึ้นได้เพียงเพราะว่าเรามีปัจจัยที่สามารถช่วยให้กลุ่ม APT กลุ่มนั้นสามารถบรรลุเป้าหมายได้

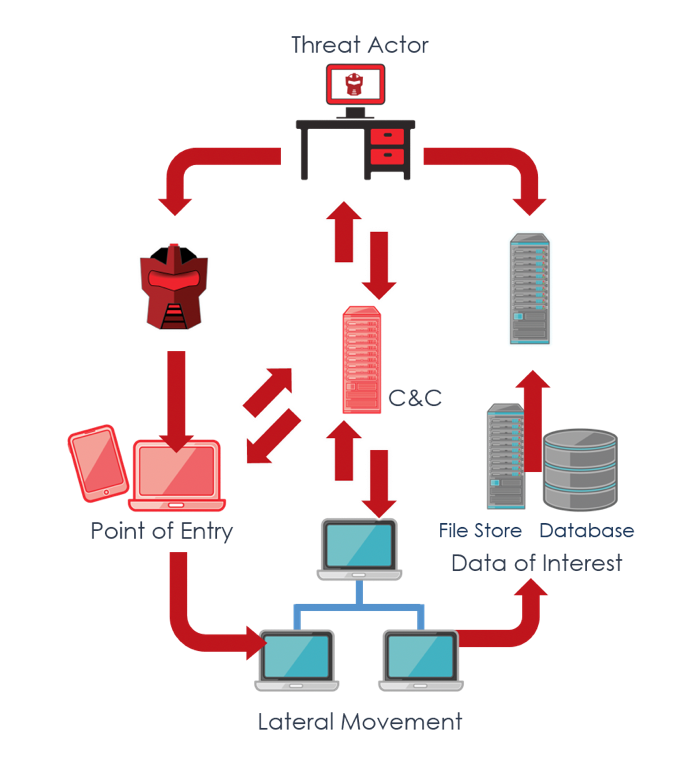

Advance Persistent Threat (APT) คือรูปแบบของภัยคุกคามรูปแบบหนึ่งที่มีพฤติกรรมในการพยายามจะฝังตัวไว้ในเครือข่ายของเป้าหมายและทำการหลบซ่อนจากระบบการตรวจจับในเครือข่าย จุดประสงค์ของการโจมตีของ APT มีหลากหลายตามเป้าหมายของการโจมตี การรวบรวมข้อมูลที่สำคัญเป็นเพียงขั้นตอนหนึ่งเท่านั้นเพื่อให้ภัยคุกคามสามารถเคลื่อนย้ายตัวเองไปยังระบบอื่นๆ เมื่อได้ข้อมูลครบเรียบร้อยตัวของภัยคุกคามจะทำการเคลื่อนย้ายตัวเอง (Lateral movement) ไปยังเครื่องอื่น ๆ ตามข้อมูลที่พบเจอ เพื่อที่จะหาแหล่งข้อมูลสำคัญขององค์กร รวมถึงช่องโหว่ที่เกิดขึ้นในองค์กรอีกด้วย เป้าหมายของการโจมตีโดย APT คือการเข้าถึงถึงระบบต่าง ๆ ในเครือข่าย โดยไม่ถูกตรวจจับและสามารถจารกรรมข้อมูลสำคัญให้มากที่สุด

คำว่า “Advance” หมายถึง เทคนิคและวิธีการที่ภัยคุกคามใช้เพื่อบรรลุเป้าหมายในการโจมตีซึ่งแตกต่างจากภัยคุกคามทั่วไป และคำว่า“Persistent” หมายถึงศักยภาพในการฝังตัวในระบบเป็นระยะเวลานานและตรวจจับได้ยาก ส่วนใหญ่ผู้โจมตีฝังตัวอยู่ในระบบเป็นเวลานานเพื่อคอยสำรวจระบบเพื่อหาข้อมูลเพิ่มเติม/เคลื่อนย้ายตัวเอง ในอีกด้านหนึ่ง "Persistent" ยังไม่ถึงความพยายามในการบรรลุให้ถึงเป้าหมายของการโจมตีให้ได้ด้วยโจมตี

BOTNET

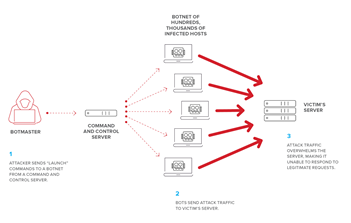

Botnet คือรูปแบบของภัยคุกคามที่อาศัยการแพร่กระจายไปยังระบบเป็นเจ้ามากเพื่อควบคุมและแสวงหาประโยชน์ โดยกลุ่มของ Botnet สามารถถูกใช้เพื่อสร้างการโจมตีในลักษณะ Distributed Denial of Services (DDoS) ส่งผลให้เว็บไซต์หรือระบบขององค์กรนั้น ไม่สามารถใช้งานได้ โดยส่วนใหญ่นั้น Botnet มักจะถูกควบคุมให้ทำงานตามคำสั่งของผู้ควบคุมให้มีการสั่งการจาก Command and Control Center (C&C) รวมไปถึงรับและส่งข้อมูลที่ Bot เองสามารถแสวงหาจากระบบที่ยึดครองได้

การตรวจจับและป้องกันในปัจจุบันพึ่งพาอาศัยการตรวจจับให้ได้จึงจะป้องกันให้ได้ นั่นหมายถึงระบบในการตรวจจับ อาทิ Next-Gen Firewall, Intrusion Detection Systems (IDS), Intrusion Prevention Systems (IPS), Web Application Firewall (WAF), Endpoint Protection จะต้องสามารถแยกแยะพฤติกรรมการใช้งานปกติออกจากพฤติกรรมที่เป็นการโจมตีได้ แยกแยะไฟล์ที่เป็นอันตรายกับไฟล์ที่ไม่เป็นอันตรายได้ ซึ่งนั่นทำให้เกิดเกมไล่จับของตำรวจที่ต้องมองหาคนร้ายที่ต้องปลอมตัวมาอย่างแนบเนียนและมีการเปลี่ยนลักษณะไปเรื่อยๆ

จะเป็นอย่างไรถ้าเราทำให้สภาพแวดล้อมที่เป็นเป้าหมายของภัยคุกคามนั้นมั่นคงและพร้อมรับการโจมตีที่สุด จับตาในทุกๆ มุมที่คนร้ายอาจซ่อนเร้น ให้ข้อมูลปลอมแก่คนร้ายเพื่อให้คนร้ายเปิดเผยตัวตนออกมา และรอในจุดที่พร้อมที่สุดเพื่อจับกุมคนร้ายในจังหวะที่คนร้ายเปิดเผยตัวเอง แนวคิดเหล่านี้คือที่มาของเทคโนโลยีที่มีชื่อว่า Deception Solution ครับ

Deception Solution Features

ด้วยคุณสมบัติของ Deception Solution ที่ได้มีการพัฒนาขึ้นมาเพื่อเฝ้าระวัง และตอบโต้การทำงานของภัยคุกคามที่มีความสามารถในการปกปิดตัวเองและสร้างความเสียหายได้สูง ฟีเจอร์หลักของ Deception Solution ครอบคลุมความสามารถดังต่อไปนี้

Real-time detection

สามารถแสดงรูปแบบการโจมตีของผู้ไม่ประสงค์ดี โดยการวางเหยื่อล่อ (Decoy) ให้อยู่ในสภาพแวดล้อมของอค์กร เพื่อทำการเบี่ยงเบนหรือลวงผู้ไม่ประสงค์ดีให้ทำการเข้ามาโจมตีเหยื่อล่อ (Decoy) เพื่อตรวจสอบพฤติกรรมในการเข้ามาโจมตี ไม่ว่าจะเป็นรูปแบบการทำงานของ Ransomware และ Phishing attack หรือในขณะเริ่มกระบวนการ การเก็บข้อมูลภายในระบบเพื่อโจมตีเป้าหมาย (Reconnaissance) และการเคลื่อนที่ในเครือข่าย (Lateral movement) ในดาต้าเซ็นเตอร์ขององค์กรและบนคลาวด์ เป็นต้น

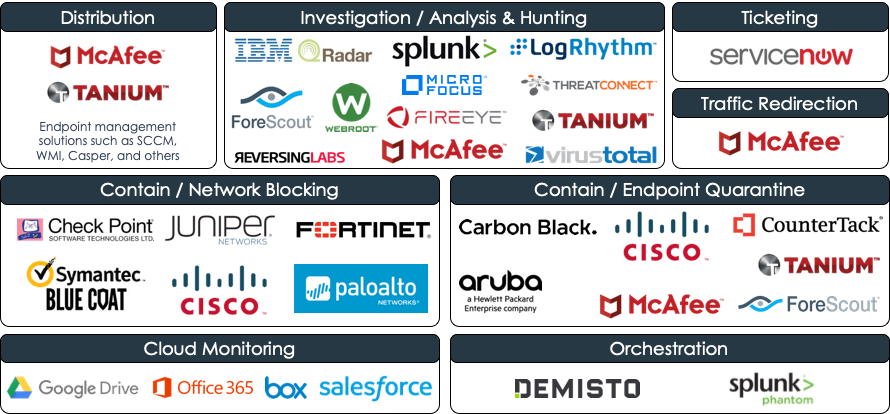

Enhanced Prevention

ยกระดับมาตรการในการป้องกันความปลอดภัย ด้วย การประเมินความเสี่ยงของ Account Credential (Attack Path), ช่องโหว่ (Vulnerability), ความเสี่ยง (Risk), และการวิเคราะห์พฤติกรรมการโจมตีของผู้ไม่ประสงค์ดี โดย Solution นี้สามารถนำไปใช้ร่วมกับ 3rd party solutions อื่น ๆ ในการทำ Automatic Blocking และ Quarantine การโจมตีอย่างทันท่วงที

Detailed Attack ANalysis

สามารถรวบรวมและตรวจสอบ Tactics, Techniques, and Procedures (TTPs) ของ BOTs, APTs, Insider Threats และยังสามารถทำการวิเคราะห์พฤติกรรมการโจมตีของผู้ไม่ประสงค์ดีได้อีกด้วย

Substantiated Alerts

สามารถบริหารจัดการการแจ้งเตือนตามรูปแบบการโจมตี และแจ้งข้อมูลที่เกี่ยวข้องของเครื่องที่ถูกบุกรุก รวมถึงรูปแบบของการโจมตี

Actionable Forensics

สามารถรายงานข้อมูลการโจมตีและนำไปใช้งานในรูปแบบต่าง ๆ เช่น IOC, STIX, Syslog, PDF, CSV และ PCAP ได้

Accelerated Incident Response

รูปแบบการวิเคราะห์ที่เกิดขึ้นสามารถนำไปใช้ร่วมกับระบบอื่น ๆ เพื่อยกระดับการตอบสนองได้อย่างรวดเร็ว

Technology Advantage Points

จากแนวความคิดที่อยู่ในรูปแบบของการป้องกันเพียงอย่างเดียว (Protect) ซึ่งนำมาสู่การพัฒนามาเป็นรูปแบบในการเฝ้าระวัง (Detect) และการตอบสนอง (Response) ต่อภัยคุกคามโดยใช้ Deception Solution (เหยื่อล่อ) เพื่อทำการหลอกล่อให้ผู้ไม่ประสงค์ดีหรือมัลแวร์แสดงตัวออกมา และทำการหยุดยั้งการโจมตีได้ทันที จุดเด่นของ Deception Solution มีตามรายละเอียดดังต่อไปนี้

ตรวจจับภัยคุกคามอย่างรวดเร็วและหยุดยั้งการโจมตีทุกขั้นตอน

- ทำการวางเหยื่อล่อ (Decoy) เพื่อล่อหลอกให้ผู้ไม่ประสงค์ดีหรือมัลแวร์ทำการโจมตี เมื่อมีการโจมตีมาที่เหยื่อล่อ ระบบจะแจ้งเตือนในทันที โดยระบบจะแสดงรูปแบบของการโจมตี ตั้งแต่ขั้นตอนที่ผู้ไม่ประสงค์ดีหรือมัลแวร์เริ่มเคลื่อนไหวในเครือข่าย

- ลดเวลาในการตรวจสอบภัยคุกคาม โดยสามารถระบุเครื่องที่ถูกโจมตีได้ รวมถึงสามารถวิเคราะห์การโจมตีก่อนที่จะก่อให้เกิดความเสียหาย

- หยุดยั้ง APT, Botnet และการโจมตีในรูปแบบอื่น ๆ ด้วยการแจ้งเตือนไปยังผู้ดูแลระบบผ่านทางอีเมล์ ถ้ามีเหตุการณ์ภัยคุกคามเกิดขึ้นในขณะที่มีการโจมตี

- สามารถวางเหยื่อล่อ (Decoy) ที่มีความคล้ายคลึงระบบในเครือข่ายจริงเพื่อตรวจจับ zero-day attacks โดยไม่จำเป็นต้องใช้ signatures ในการป้องกัน

เข้าถึงข้อมูลพฤติกรรมของภัยคุกคามและป้องกันการโจมตีในอนาคต

- สามารถตรวจจับพฤติกรรมที่เกิดขึ้นจริงของภัยคุกคามและทำการวิเคราะห์ เพื่อให้เข้าถึงและเข้าใจการโจมตีรวมถึงเป้าหมายการโจมตีได้

- แสดงข้อมูลรายงาน Indicators of Compromise (IOC) และรายงานรูปแบบการโจมตีผ่าน UI, PCAP files, Syslog, IOC, และ CSV เพื่อใช้ร่วมกับระบบอื่น ๆ ได้

Attivo Networks: Active Deception for Threat Detection Solutions

Deception and Decoy

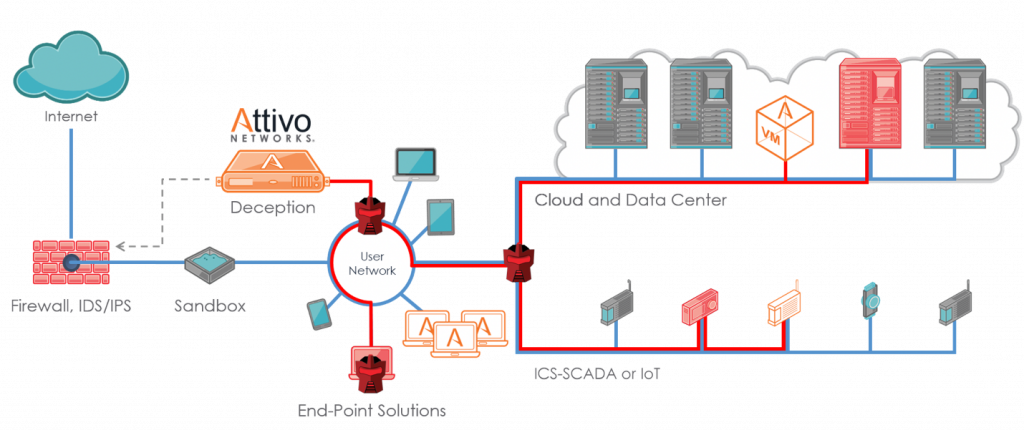

Attivo Networks ออกแบบและพัฒนาระบบ Deception Solution ให้มีความเสมือนกับระบบจริงบนเครือข่ายของผู้ใช้งาน ซึ่ง Attivo Networks ทำหน้าที่เป็นระบบตรวจจับโดยใช้การวางเหยื่อล่อ (Decoy) เพื่อตอบโต้ภัยคุกคามทุกรูปแบบ ตั้งแต่พฤติกรรมของภัยคุกคามที่เริ่มทำงานจนเข้าถึงเป้าหมาย และตรวจจับพฤติกรรมภัยคุกคามในเครือข่าย รวมไปถึงสามารถที่จะประเมินโอกาสที่จะเกิดความเสี่ยงของ Lateral movement ในเครือข่ายได้อีกด้วย

โดยพื้นฐานของการวางเหยื่อล่อ (Decoy) และการเบี่ยงเบนเป้าหมายการโจมตีของผู้ไม่ประสงค์ดีหรือมัลแวร์ Attivo Networks สามารถเข้ารับมือกับการโจมตีของผู้ไม่ประสงค์ดีหรือมัลแวร์ได้ และสามารถแจ้งเตือนไปยังผู้ดูแลรระบบผ่านทางอีเมล์ รวมถึงแจ้งเตือนให้ระบบอื่น ๆ (3rd Party) เข้ามาช่วยทำการป้องกันและหยุดยั้งการโจมตีได้อย่างทันท่วงที ลดเวลาในการวิเคราะห์พฤติกรรมการโจมตีของผู้ไม่ประสงค์ดีหรือมัลแวร์ และยังช่วยลดความรุนแรงที่ก่อให้เกิดความเสียหายกับระบบได้ โดย Attivo Networks ถูกออกแบบเพื่อให้ใช้ได้ทั้งในเครือข่าย, ภายในองค์กร, ดาต้าเซ็นเตอร์ และบนคลาวด์ ซึ่งมีให้บริการทั้งในรูปแบบของ Appliance และ Virtual Machine เป็นต้น

Attivo Networks สามารถทำให้ทุกจุดเชื่อมต่อและเครือข่ายกลายเป็นเหยื่อล่อ (Decoy) ได้

Attivo Networks ทำการสร้างจุดเชื่อมต่อและเครือข่ายต่าง ๆ ให้กลายเป็นเหยื่อล่อ โดยการสร้างร่องรอยของข้อมูลการเชื่อมต่อที่น่าเชื่อถือเพื่อลวงให้เกิดการโจมตีไปยังเหยื่อล่อที่วางไว้ เป็นการสร้างระบบป้องกันแบบตอบโต้เพื่อปกป้ององค์กรและข้อมูลสำคัญในองค์กร

การสนับสนุนการป้องกันระบบ

Attivo Networks การตรวจจับและเก็บข้อมูลพฤติกรรมรวมถึงการแนะนำวิธีการแก้ไขปัญหาเบื้องต้น เช่น

- IP Address ของเครื่องที่ตรวจพบพฤติกรรมของภัยคุกคาม หรือถูกบุกรุกแล้ว

- การใช้งาน Username และ Password

- ไฟล์ที่เกี่ยวข้องกับภัยคุกคามที่ถูกนำมาวาง (dropped payloads) และการวิเคราะห์รูปแบบการทำงานไฟล

- รายละเอียดการโจมตี และรายละเอียดที่เกี่ยวข้อง เพื่อใช้ในการนำไปวิเคราะห์

- รายละเอียดของการแก้ไขใน System, การทำงานของ Process, Registry และการใช้งาน Network Activity

เพิ่มประสิทธิภาพในการขยายตัวของเครือข่ายและการทำงานร่วมกับ 3rd Party Solutions

Attivo Networks สามารถรองรับการขยายตัวของเครือข่ายได้หลากหลายรูปแบบ ทั้งเครือข่ายที่ไปยังสาขา บนคลาวด์ หรือแม้กระทั่งการแบ่งย่อยของ VLAN ในเครือข่าย โดยสามารถบริหารจัดการได้จากส่วนกลางเพื่อให้ง่ายต่อการดูแล ทั้งยังลดภาระของผู้ดูแลโดยสามารถเชื่อมต่อใช้งานร่วมกับ 3rd Party Solution Partners ของ Attivo Networks

สนใจ Solution หรือต้องการข้อมูลเพิ่มเติ่มติดต่อได้ที่ Nattapong@i-secure.co.th หรือ เบอร์โทรศัพท์ 099-239-6289

You must be logged in to post a comment.