เมื่อวันที่ 8 ธันวาคม 2020 ที่ผ่านมาตามเวลาในสหรัฐอเมริกา บริษัทด้านความปลอดภัยไซเบอร์ FireEye มีการประกาศถึงการโจมตีระบบและเครือข่ายของ FireEye ซึ่งส่งผลให้เกิดการรั่วไหลของเครื่องมือสำหรับการทำ Red Team Assessment หรือการประเมินความปลอดภัยระบบ ในเบื้องต้นทาง FireEye ระบุว่าการโจมตีดังกล่าวมีหลักฐานอย่างชัดเจนว่ามีกลุ่มแฮกเกอร์ในลักษณะ APT ที่มีศักยภาพสูงและอาจมีรัฐบาลประเทศใดประเทศหนึ่งหนุนหลัง

ทีมตอบสนองการโจมตีและภัยคุกคาม (Intelligence Response) จากบริษัท ไอ-ซีเคียว จำกัด ได้ทำการประเมินผลกระทบเบื้องต้นจากการโจมตีและการรั่วไหลของข้อมูล โดยจะขอสรุปรายละเอียดสถานการณ์และคำแนะนำที่จำเป็นต่อการรับมือและตอบสนองภัยคุกคามตามรายละเอียดที่จะปรากฎในส่วนต่อไป

Incident Overview

จากประกาศซึ่งระบุรายละเอียดของเหตุการณ์ ทีม Intelligence Response ขอสรุปประเด็นสำคัญเกี่ยวกับสถานการณ์ที่เกิดขึ้นตามรายละเอียดดังต่อไปนี้

- FireEye ตรวจพบการโจมตีซึ่งจากการตรวจสอบในเบื้องต้นนั้น พบว่าผู้โจมตีมีพฤติกรรมและเทคนิคการโจมตีที่ซับซ้อน ด้วยพฤติกรรมและหลักฐานในเบื้องต้น FireEye เชื่อว่าผู้อยู่เบื้องหลังการโจมตีคือกลุ่ม APT ที่มีรัฐบาลของชาติใดชาติหนึ่งหนุนหลัง

- หลังจากตรวจพบการโจมตี FireEye ได้มีการประสานงานกับ FBI, Microsoft และพาร์ทเนอร์ของบริษัท จากการตรวจสอบสถานการณ์โดยบริษัทด้านความปลอดภัยไซเบอร์ภายนอกและหน่วยงานที่เกี่ยวข้อง ข้อสรุปยืนยันสมมติฐานของทาง FireEye ว่าผู้อยู่เบื้องหลังการโจมตีคือกลุ่ม APT ที่มีรัฐบาลของชาติใดชาติหนึ่งหนุนหลัง

- จากการวิเคราะห์การโจมตี FireEye พบว่าผู้โจมตีมีการเข้าถึงเครื่องมือสำหรับให้บริการ Red Team Assessment หรือบริการด้านการประเมินความปลอดภัยระบบ ด้วยลักษณะของการเข้าถึงซึ่งอาจเป็นไปได้ว่ามีการนำออกไปด้วย ทีม FireEye ยังไม่สามารถระบุจากหลักฐานได้ว่าผู้โจมตีมีเจตนาจะใช้เครื่องมือดังกล่าวในการโจมตีอื่น ๆ ต่อหรือตั้งใจจะเปิดเผยเครื่องมือดังกล่าวสู่สาธารณะ

- อย่างไรก็ตามจากการเฝ้าระวัง FireEye ยังไม่พบการใช้เครื่องมือที่ถูกละเมิดและรั่วไหลในการโจมตีจริงใด ๆ

- พฤติกรรมของผู้โจมตีพุ่งเป้าไปที่การระบุหาข้อมูลของลูกค้าซึ่งเป็นหน่วยงานของรัฐบาลที่ใช้บริการ FireEye โดยทาง FireEye มีการระบุเพิ่มเติมว่า แม้จะมีหลักฐานจากการโจมตีซึ่งระบุให้เห็นผู้โจมตีเข้าถึงระบบภายในของ FireEye ไปแล้ว แต่ข้อมูลล่าสุดจากการตรวจสอบสถานการณ์ก็ยังไม่พบการนำข้อมูลของลูกค้าของ FireEye ออก โดย FireEye จะประสานงานกับลูกค้าโดยตรงหากพบข้อมูลเพิ่มเติมใด ๆ

- FireEye ได้มีการเผยแพร่ signature ของเครื่องมือสำหรับทำ Red Team Assessment เพื่อให้สามารถถูกใช้ในการตรวจจับการนำเครื่องมือที่ถูกละเมิดและรั่วไหลออกไปใช้ซ้ำได้

Brief Analysis

ทีม Intelligent Response ได้ทำการตรวจสอบ signature ซึ่ง FireEye ทำการเผยแพร่ออกมาเพื่อประเมินสถานการณ์และวิธีรับมือเพิ่มเติม รายละเอียดด้านล่างคือผลการวิเคราะห์เบื้องต้นจากข้อมูลดังกล่าว

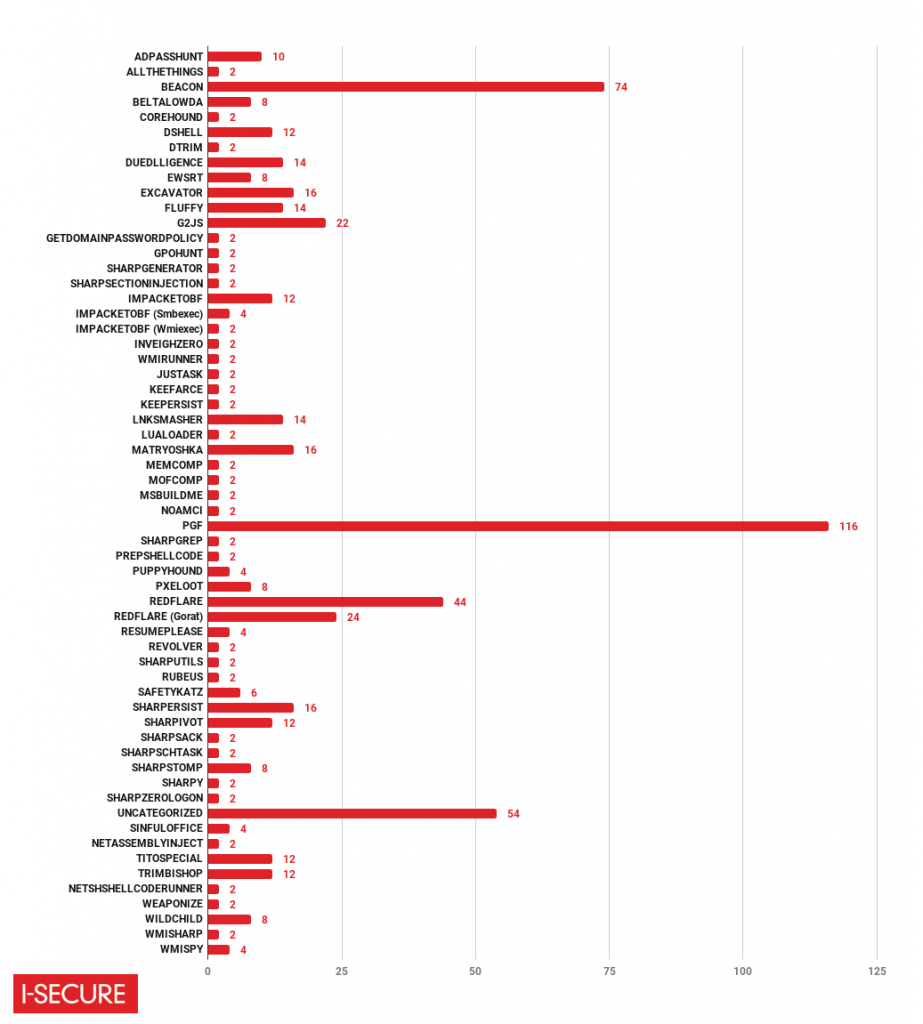

จำนวนของเครื่องมือสำหรับการ Red Team Assessment ที่ได้รับผลกระทบจากการถูกโจมตีมีทั้งหมด 311 รายการ โดยแยกออกได้ตามชื่อและประเภทของเครื่องมือทั้งหมด 60 ประเภท

จากเครื่องมือทั้งหมด 60 ประเภท ทีม Intelligent Response สามารถระบุที่มา และศักยภาพที่จะเกิดจากการใช้เครื่องมือและรายละเอียดเพิ่มเติมตาม MITRE ATT&CK ได้ดังรายการด้านล่าง

- กลุ่ม ADPASSHUNT เป็นกลุ่มเครื่องมือสำหรับเทคนิค Credential access ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม ALLTHETHINGS คาดว่าเป็นกลุ่มเครื่องมือสำหรับการทำ Execution และ Defense evasion ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม BEACON เป็นโปรไฟล์ของเครื่องมือ Cobalt Strike สำหรับการทำ Command & Control โปรไฟล์ส่วนใหญ่เป็นการพัฒนาขึ้นเองตามสถานการณ์ บางส่วนของเครื่องมือในกลุ่มนี้สามารถใช้ในเทคนิค Initial access และ Execution ได้โดยอาศัยการใช้เทคนิค Living off the Land, เทคนิค DLL sideloading และอื่นๆ

- กลุ่ม BELTALOWDA เป็นเครื่องมือในเทคนิค Reconnaissance และ Discovery คาดว่ามีที่มาจากโครงการโอเพนซอร์ส GhostPack/Seatbelt

- กลุ่ม COREHOUND คาดว่าเป็นกลุ่มเครื่องมือสำหรับการทำ Discovery และ Lateral movement และอาจได้รับอิทธิพลมาจากเครื่องมือ BloodHound

- กลุ่ม DSHELL คาดว่าเป็นเครื่องมือในกลุ่ม Execution และ Persistence โดยอาจเป็นแบ็คดอร์ที่ถูกพัฒนาขึ้นมาโดยใช้ภาษา D เพื่อหลีกเลี่ยงการตรวจจับ

- กลุ่ม DTRIM ไม่มีข้อมูลสำหรับการวิเคราะห์

- กลุ่ม DUEDLLIGENCE คาดว่าเป็นเครื่องมือสำหรับเทคนิค Execution และ Defense evasion ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม EWSRT คาดว่าเป็นลักษณะของเพย์โหลดแบบ HTML และ PS1 ซึ่งสามารถใช้ในเทคนิค Initial access ได้ ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม EXCAVATOR คาดว่าเป็นเครื่องมือในเทคนิค Credential access สำหรับการเข้าถึงข้อมูลสำหรับยืนยันตัวตนในหน่วยความจำ

- กลุ่ม FLUFFY คาดว่าเป็นเครื่องมือสำหรับการทำ Discovery และ Lateral movement คาดว่ามีที่มาจากโครงการโอเพนซอร์ส GhostPack/Rubeus

- กลุ่ม G2JS คาดว่าเป็นลักษณะของเพย์โหลดในเทคนิค Initial access และ Execution โดยมีพื้นฐานของเทคนิคการโจมตีมาจากการใช้เทคนิค tyranid/DotNetToJScript และ med0x2e/GadgetToJScript

- กลุ่ม GETDOMAINPASSWORDPOLICY คาดว่าเป็นเครื่องมือสำหรับการทำ Discovery ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม GPOHUNT คาดว่าเป็นเครื่องมือสำหรับการทำ Discovery ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม SHARPGENERATOR คาดว่าเป็นลักษณะของเครื่องมือสำหรับสร้างเพย์โหลดจากภาษา C# ในเทคนิค Initial access และ Execution ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม SHARPSECTIONINJECTION คาดว่าเป็นลักษณะของเครื่องมือการช่วยรันโค้ดด้วยเทคนิค Process injection โดยใช้ภาษา C# ในเทคนิค Execution และ Defense evasion ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม IMPACKETOBF, IMPACKETOBF (Smbexec) และIMPACKETOBF (Wmiexec) คาดว่าเป็นลักษณะของเครื่องมือสำหรับ Discovery และ Lateral movement ซึ่งแตกต่างกันไปตามการอิมพลีเมนต์โปรโตคอลที่มีการใช้งาน เครื่องมือเหล่านี้อาจมีการพัฒนาโดยใช้โค้ดจากโครงการ SecureAuthCorp/impacket

- กลุ่ม INVEIGHZERO ไม่มีข้อมูลสำหรับการวิเคราะห์

- กลุ่ม WMIRUNNER คาดว่าเป็นเครื่องมือสำหรับการทำ Lateral movement ไม่ปรากฎว่ามีที่มาเป็นโครงการโอเพนซอร์ส

- กลุ่ม JUSTASK คาดว่าเป็นเครื่องมือสำหรับเทคนิค Persistence ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม KEEFARCE มีชื่อสอดคล้องกับโครงการ denandz/KeeFarce ซึ่งอยู่ในกลุ่ม Credential access โดยสามารถถูกใช้ในการดึงข้อมูลที่อยู่ในโปรแกรม KeePass ออกมาจากหน่วยความจำได้

- กลุ่ม KEEPERSIST คาดว่าเป็นเครื่องมือสำหรับเทคนิค Persistence ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม LNKSMASHER คาดว่าเป็นเครื่องมือสำหรับ Execution และ Persistence โดยเป็นเฟรมเวิร์คสำหรับการพัฒนาแบ็คดอร์ในภาษา Python และอาจเกี่ยวข้องกับการใช้เทคนิคการโจมตีผ่านไฟล์ประเภท LNK ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม LUALOADER คาดว่าเป็นเครื่องมือสำหรับการทำ Execution และ Defense evasion เพื่อรันโค้ดที่เป็นอันตรายจากโปรแกรมที่พัฒนาขึ้นในภาษา Lua ที่มีคุณสมบัติที่จะถูกตรวจจับต่ำ ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม MATRYOSHKA คาดว่าเป็นเครื่องมือสำหรับ Execution และ Persistence โดยเป็นเฟรมเวิร์คสำหรับการพัฒนาแบ็คดอร์ในภาษา Python ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม MEMCOMP คาดว่าเป็นเครื่องมือสำหรับการทำ Execution และ Defense evasion เพื่อรันโค้ดที่เป็นอันตรายจากโปรแกรม ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม MOFCOMP คาดว่าเป็นเทมเพลตของไฟล์ประเภท Windows Management Instrumentation (WMI) Managed Object Format (MOF) ซึ่งสามารถใช้เพื่อทำ Lateral movement ได้

- กลุ่ม MSBUILDME คาดว่าเป็นเครื่องมือสำหรับการทำ Execution และ Defense evasion เพื่อรันโค้ดที่เป็นอันตรายจากโปรแกรม MSBuild.exe ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม NOAMCI มีชื่อสอดคล้องกับโครงการ med0x2e/NoAmci ซึ่งอยู่ในกลุ่ม Execution และ Defense evasion โดยสามารถถูกใช้เพื่อรันไฟล์และโค้ดและข้ามผ่านฟีเจอร์ความปลอดภัย AMSI ของ Windows ได้

- กลุ่ม PGF คาดว่าเป็นเฟรมเวิร์คสำหรับการพัฒนา Backdoor ซึ่งสอดคล้องกับเทคนิคในกลุ่ม Execution, Persistence และ Defense evasion ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม SHARPGREP คาดว่าเครื่องมือสำหรับการเรียกใช้คำสั่ง Grep ซึ่งถูกอิมพลีเมนต์บนภาษา C# อาจมีลักษณะคล้ายกับโครงการ IT-KiLLER/C-SHARP-GREP

- กลุ่ม PREPSHELLCODE คาดว่าเป็นเครื่องมือสำหรับการทำ Execution และ Defense evasion เพื่อรันโค้ดที่เป็นอันตรายจากโปรแกรม ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม PUPPYHOUND คาดว่าเป็นเครื่องมือสำหรับการทำ Discovery และ Lateral movement โดยอาจได้รับอิทธิพลมาจากเครื่องมือ BloodHound และ SharpHound

- กลุ่ม PXELOOT เป็นเครื่องมือซึ่งถูกพัฒนาบนภาษา C# ใช้สำหรับการระบุหาและโจมตีระบบที่มีการตั้งค่า Windows Deployment Services (WDS) แบบไม่ปลอดภัย

- กลุ่ม REDFLARE และ REDFLARE (Gorat) คาดว่าเป็นเฟรมเวิร์คสำหรับพัฒนามัลแวร์เฉพาะของ FireEye Red Team

- กลุ่ม RESUMEPLEASE คาดว่าเป็นเทมเพลตหรือโครงมือสำหรับการพัฒนามาโครสคริปต์สำหรับการทำ Initail access ภายใต้เทคนิค Spearphishing attachment

- กลุ่ม REVOLVER ไม่มีข้อมูลสำหรับการวิเคราะห์

- กลุ่ม SHARPUTILS คาดว่าเป็นเครื่องมือจากโครงการ IllidanS4/SharpUtils

- กลุ่ม RUBEUS คาดว่าเป็นเครื่องมือจากโครงการ GhostPack/Rubeus

- กลุ่ม SAFETYKATZ เป็นเครื่องมือสำหรับเทคนิค Credential access คาดว่ามีที่มาจากโครงการ GhostPack/SafetyKatz

- กลุ่ม SHARPERSIST เป็นเครื่องมือที่ถูกพัฒนาโดย FireEye Red Team สำหรับเทคนิค Persistence ถูกพัฒนาโดยใช้ภาษา C# มีโครงการโอเพนซอร์สอยู่ที่ fireeye/SharPersist

- กลุ่ม SHARPIVOT คาดว่าเป็นเครื่องมือสำหรับเทคนิค Lateral movement ถูกพัฒนาโดยใช้ภาษา C# ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม SHARPSACK ไม่มีข้อมูลสำหรับการวิเคราะห์

- กลุ่ม SHARPSCHTASK คาดว่าเป็นเครื่องมือสำหรับเทคนิค Persistence โดยการใช้ฟีเจอร์ Scheduled task ของ Windows ถูกพัฒนาโดยใช้ภาษา C# ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม SHARPSTOMP ไม่มีข้อมูลสำหรับการวิเคราะห์

- กลุ่ม SHARPY ไม่มีข้อมูลสำหรับการวิเคราะห์

- กลุ่ม SHARPZEROLOGON มีชื่อสอดคล้องกับโครงการ SharpZeroLogon ซึ่งถูกพัฒนาโดย NCC Group โดยอยู่ในกลุ่ม Execution และ Defense evasion เป็นเครื่องมือสามารถใช้เพื่อโจมตีช่องโหว่ ZeroLogon ได้

- กลุ่ม UNCATEGORIZED ปรากฎลักษณะของเครื่องมือแบ็คดอร์ที่ใช้โปรโตคอล DNS-over-HTTPS, เครื่องมือที่อาจมีที่มาจากโครงการ tevora-threat/SharpView และอื่น ๆ

- กลุ่ม SINFULOFFICE คาดว่าเป็นเฟรมเวิร์คสำหรับเทคนิค Spearphishing attachment ในแทคติค Initial access โดยการสร้างไฟล์เอกสารที่มีการฝังโค้ดอันตรายในรูปแบบ OLE เอาไว้

- กลุ่ม NETASSEMBLYINJECT มีชื่อสอดคล้องกับโครงการ med0x2e/NET-Assembly-Inject-Remote โดยอยู่ในกลุ่ม Execution และ Defense evasion

- กลุ่ม TITOSPECIAL คาดว่าเป็นเครื่องมือสำหรับเทคนิค Credential access

- กลุ่ม TRIMBISHOP มีชื่อสอดคล้องกับโครงการ rasta-mouse/RuralBishop โดยอยู่ในกลุ่ม Execution และ Defense evasion

- กลุ่ม NETSHSHELLCODERUNNER คาดว่าเป็นเครื่องมือสำหรับการทำ Execution และ Defense evasion เพื่อรันโค้ดที่เป็นอันตรายจากโปรแกรม netsh.exe ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม WEAPONIZE ไม่มีข้อมูลสำหรับการวิเคราะห์

- กลุ่ม WILDCHILD คาดว่าเป็นเฟรมเวิร์คหรือเทมเพลตสำหรับสร้างไฟล์ HTA เพื่อใช้ในการทำ Initial access และ Execution ไม่ปรากฎที่มาว่าเป็นโครงการโอนเพนซอร์ส

- กลุ่ม WMISHARP มีชื่อสอดคล้องกับโครงการ GhostPack/SharpWMI โดยอยู่ในกลุ่ม Lateral movement โดยใช้ฟีเจอร์ WMI

- กลุ่ม WMISPY มีชื่อสอดคล้องกับซอฟต์แวร์ WMISpy

นอกเหนือจากเครื่องมือสำหรับการทำ Red Team Assessment แล้ว ยังมีโค้ดสำหรับใช้โจมตีช่องโหว่ที่ได้รับผลกระทบจากสถานการณ์ดังกล่าวด้วย โค้ดสำหรับโจมตีช่องโหว่ไม่มีลักษณะของช่องโหว่แบบ 0day อ้างอิงจากรายงานของ FireEye โดยมีรายการของช่องโหว่ที่มีโค้ดการโจมตีหลุดออกไปแล้วดังนี้

- CVE-2014-1812 เป็นช่องโหว่สำหรับยกระดับสิทธิ์ใน Windows

- CVE-2019-0708 เป็นช่องโหว่ Remote code execution ใน Windows Remote Desktop Services

- CVE-2017-11774 เป็นช่องโหว่ Remote code execution ใน Microsoft Outlook เมื่อมีการเปิดอีเมลที่มีโค้ดสำหรับโจมตีช่องโหว่ฝังเอาไว้

- CVE-2018-15961 เป็นช่องโหว่ Remote code execution ใน Adobe ColdFusion ผ่านการอัปโหลดไฟล์

- CVE-2019-19781 เป็นช่องโหว่ Remote code execution ของ Citrix Application Delivery Controller และ Citrix Gateway

- CVE-2019-3398 เป็นช่องโหว่ Remote code execution ของ Confluence

- CVE-2019-11580 เป็นช่องโหว่ Remote code execution ของ Atlassian Crowd

- CVE-2018-13379 เป็นช่องโหว่อ่านไฟล์ในโซลูชัน Fortinet Fortigate SSL VPN

- CVE-2020-0688 เป็นช่องโหว่ Remote code execution ใน Microsoft Outlook

- CVE-2019-11510 เป็นช่องโหว่อ่านไฟล์ในโซลูชัน Pulse Secure SSL VPN

- CVE-2019-0604 เป็นช่องโหว่ Remote code execution ใน Microsoft Sharepoint

- CVE-2020-10189 เป็นช่องโหว่ Remote code execution ใน ZoHo ManageEngine Desktop Central

- CVE-2019-8394 เป็นช่องโหว่สำหรับอัปโหลดไฟล์ของโซลูชัน ZoHo ManageEngine ServiceDesk Plus

- CVE-2016-0167 เป็นช่องโหว่สำหรับยกระดับสิทธิ์ใน Windows

- CVE-2020-1472 เป็นช่องโหว่สำหรับยกระดับสิทธิ์ใน Windows

- CVE-2018-8581 เป็นช่องโหว่สำหรับยกระดับสิทธิ์ใน Windows

Recommendations

- ดำเนินการตรวจสอบซอฟต์แวร์ที่ใช้งานและถูกระบุว่ามีช่องโหว่ตามรายการที่ปรากฎในรายงาน และทำการพิจารณาการอัปเดตแพตช์ตามแผน Vulnerability management ที่วางเอาไว้ขององค์กร

- กลุ่มเครื่องมือซึ่งจำเป็นต้องติดตั้งหรือใช้งานในระบบเป้าหมายสามารถถูกลดผลกระทบได้ด้วยการเฝ้าระวังจากค่าแฮชที่ถูกเผยแพร่ออกมา แนะนำให้ทำการเพิ่มค่าแฮชลงในโซลูชันสำหรับเฝ้าระวังความปลอดภัยโดยให้อ้างอิงจาก all-clam.ldb และ yara.yar

- ในกรณีที่องค์กรมีกระบวนการ Threat hunting ที่รองรับ Yara rule เราขอแนะนำให้ทำการนำ yara.yar ไปใช้ในการกระบวนการ Proactive hunting ด้วย

- กลุ่มเครื่องมือซึ่งใช้ในการทำ Command & control และ/หรือ Lateral movement ภายในสามารถถูกตรวจจับได้ด้วย Snort signature แนะนำให้มีการปรับใช้โดยด่วน

- อ้างอิงจากรายงานของ New York Times ซึ่งระบุว่าผู้อยู่เบื้องหลังการโจมตีอาจเป็นกลุ่ม APT 29 หรือ Cozy Bear จากรัสเซีย การพิจารณาแนวทางในการเพิ่มความปลอดภัยตาม TTP ของกลุ่ม APT 29 อาจมีส่วนช่วยในลดความเสี่ยงและความเสียหายได้ ดูเพิ่มเติมได้จากฐานข้อมูล APT โดย ThaiCERT และ TTP ของกลุ่ม APT 29 จาก MITRE ATT&CK

- การตั้งค่าระบบให้มีความปลอดภัยตามแนวทางของ Security hardening จะมีผลสำคัญต่อการใช้เครื่องมือในกลุ่ม Credential access ในสภาพแวดล้อมที่เป็น Windows มากที่สุด พิจารณาการปรับเปลี่ยนการตั้งค่าโดยอ้างอิงจาก Windows security baselines ตามความเหมะสม

You must be logged in to post a comment.