หากถามความเห็นของทีมตอบสนองการโจมตีและภัยคุกคาม (Intelligent Response) ของบริษัท ไอ-ซีเคียว จำกัด ว่าการรับมือและตอบสนองภัยคุกคามในลักษณะไหนที่เราอยากทำให้ได้ หรือทีมในการรับมือและตอบสนองภัยคุกคามทีมใดที่เราอยากเป็นและเอามาเป็นแบบอย่าง ทีมจาก FireEye Mandiant มักเป็นตัวเลือกอันดับต้นๆ ที่เรานึกถึงเสมอ

นอกเหนือจาก Threat Research Blog ที่เราเป็นแฟนตัวยงแล้ว ในทุกๆ ปี FireEye Mandiant จะมีการเผยแพร่รายงาน M-Trends ซึ่งอธิบายภาพรวมของการรับมือและตอบสนองภัยคุกคามที่ด่านหน้า รายงาน M-Trends มีประโยชน์อย่างมากในมุมของการให้ข้อมูลทางสถิติที่มีผลโดยตรงต่องานด้าน Incident response รวมไปถึงการบทวิเคราะห์และการทำนายเพื่อการเตรียมพร้อมรับมือ

ดังนั้นในโพสต์นี้ ทีม Intelligent Response จะมาสรุปประเด็นที่น่าสนใจจากรายงาน M-Trends 2020 ว่าเราผ่านอะไรมาแล้วบ้าง เราจะเจออะไรต่อและเราต้องเตรียมพร้อมเพื่อเจอกกับสิ่งเหล่านั้นอย่างไรครับ

รายงาน M-Trends 2020 ฉบับเต็มสามารถดาวโหลดได้ที่นี่

การลดลงของ Dwell Time และการตรวจจับภัยคุกคามที่รวดเร็วขึ้น

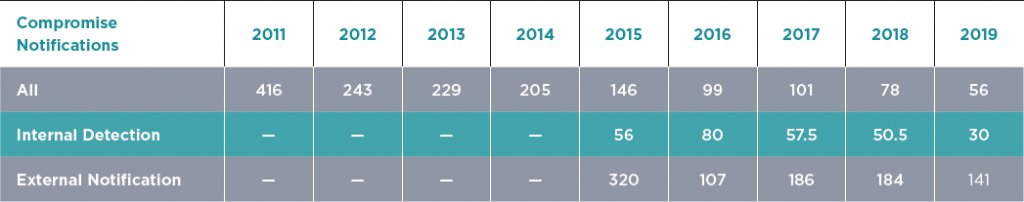

ส่วนสำคัญของ M-Trends ในทุกๆ ปีคือข้อมูลทางด้านสถิติซึ่งสะท้อนให้เห็นประสิทธิภาพในการรับมือและตอบสนองภัยคุกคาม โดยในปีนี้นั้นค่า Dwell time ซึ่งหมายถึงระยะเวลาที่ภัยคุกคามอยู่ในระบบจนกว่าจะถูกตรวจจับได้มีการลดลงในทิศทางที่ดี

ในปี 2018 นั้น เราใช้เวลาถึง 50.5 วันในการตรวจจับการมีอยู่ของภัยคุกคามในสภาพแวดล้อมหรือระบบ ในขณะเดียวกันในปี 2019 เราตรวจจับการมีอยู่ของภัยคุกคามเร็วขึ้นจนเหลือเพียง 30 วันเท่านั้น ในอีกมุมหนึ่งก็อาจสามารถพูดได้ว่าการตรวจจับของเราดีขึ้นจนทำให้เวลาที่ภัยคุกคามจะอยู่ในระบบได้ลดน้อยลง

นอกเหนือจากการลดลงในมุมของการตรวจจับภัยคุกคามภายในแล้ว ยังมีประเด็นที่น่าสนใจในเรื่องของ Dwell time ดังนี้

- ค่าเฉลี่ยในการตรวจจับกิจกรรมการของสหรัฐอเมริกาอยู่ที่ 14 วัน โดยกิจกรรมการตรวจพบที่มากที่สุดคือการโจมตีด้วย Ransomware ถูกคิดเป็น 43% ของเวลาเฉลี่ย

- ค่าเฉลี่ยในการตรวจจับกิจกรรมการของกลุ่ม APAC อยู่ที่ 54 วันจาก 204 วันจากปีก่อนหน้านี้ โดยกิจกรรมการตรวจพบที่มากที่สุดคือ การโจมตีด้วย Ransomware ถูกคิดเป็น 18% ของเวลาเฉลี่ย

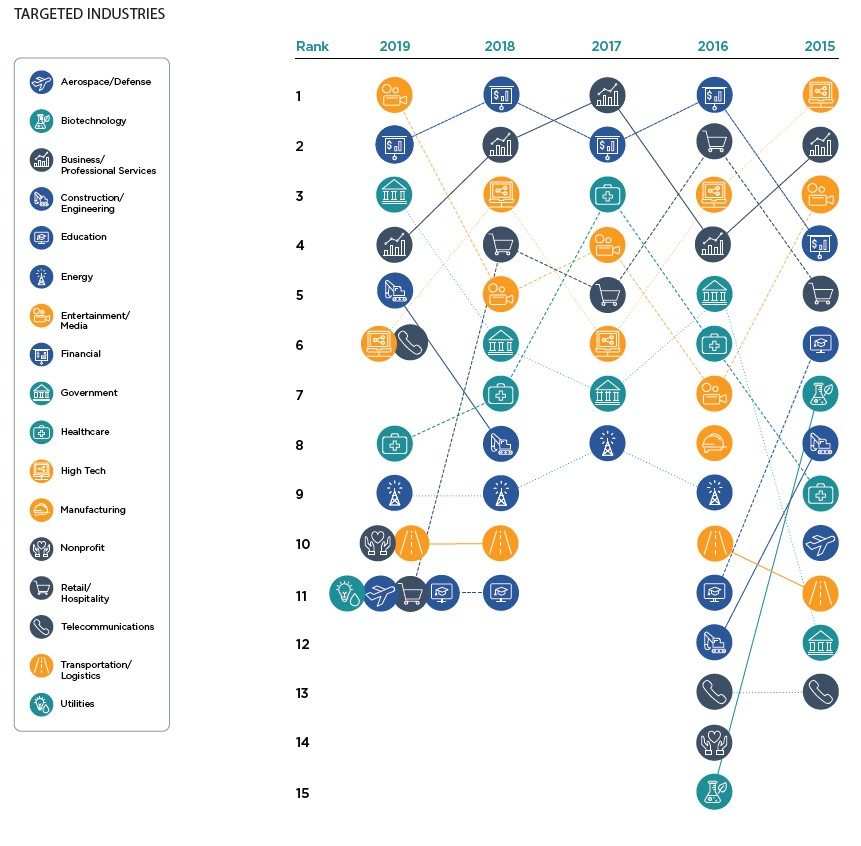

กลุ่ม Entertainment/Media ขึ้นจากอันดับ 5 สู่อันดับ 1 ของกลุ่ม Sector ที่ถูกโจมตีมากที่สุด

10 อันดับของกลุ่มธุรกิจที่มักตกเป็นเป้าหมายในการโจมตีมีตามรายการดังนี้

- กลุ่ม Entertainment/Media

- กลุ่ม Financial

- หน่วยงานรัฐฯ

- กลุ่มธุรกิจทั่วไปและกลุ่มซึ่งให้บริการจำพวก Professional service

- กลุ่มธุรกิจเกี่ยวกับวิศวกรรมและการก่อสร้าง

- กลุ่มบริษัททางด้านเทคโนโลยีและกลุ่มองค์กรด้านการติดต่อสื่อสาร

- ไม่มีอันดับ

- กลุ่ม Healthcare

- กลุ่มพลังงาน

- กลุ่มองค์กรไม่แสวงหาผลกำไร กลุ่มเกี่ยวกับการคมนาคมและขนส่ง

ช่องทางการโจมตียอดนิยมคือ Remote Desktop และ Phishing

ช่องทางการโจมตีซึ่งเป็นที่นิยมในปี 2019 ยังคงเป็นช่องทางที่ทำให้ผู้โจมตีสามารถควบคุมเป้าหมายได้จากระยะไกลอย่างฟีเจอร์ Remote Desktop เป็นส่วนใหญ่ ในขณะเดียวกันการโจมตีอย่าง Phishing ก็ยังคงได้รับความนิยมและมักถูกใช้โดยกลุ่ม APT อันเนื่องมาจากความยากในการป้องกันและตรวจสอบ

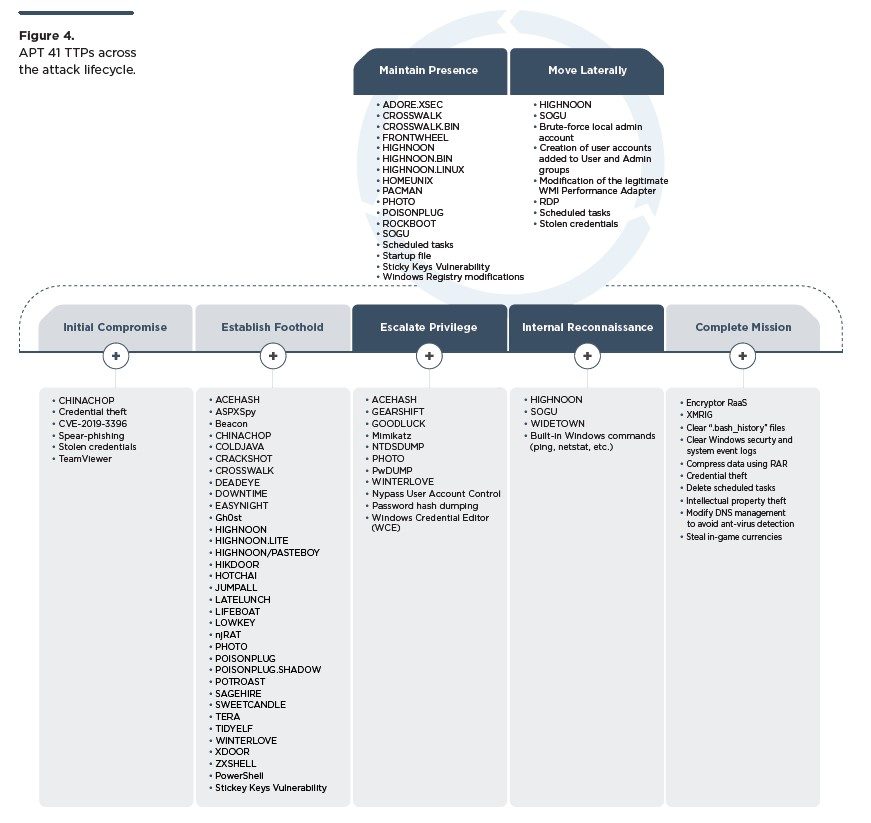

กลุ่ม APT 41 จากจีนคือกลุ่มภัยคุกคามหลักสำหรับประเทศกลุ่ม APAC

กลุ่มผู้โจมตีที่พุ่งเป้ามามาที่ไทยหรือในกลุ่ม APAC คือ APT41 ซึ่งเป็นกลุ่มแฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐบาลจีนโดยทางกลุ่มได้กำหนดเป้าหมายเป็นองค์กรภายใน 14 ประเทศ เช่น ฮ่องกง, ฝรั่งเศส, อินเดีย, อิตาลี, ญี่ปุ่น,พม่า, เนเธอร์แลนด์, สิงคโปร์, เกาหลีใต้, แอฟริกาใต้, , สวิตเซอร์แลนด์, ไทย, ตุรกี, สหราชอาณาจักรและสหรัฐอเมริกากลุ่ม APT41 พุ่งเป้าไปที่การเงินและธนาคาร แต่เป้าหมายหลักคืออุตสาหกรรมวิดีโอเกม

ในการตรวจจับ Advance Persistent Threat (APT) นั้นผู้ดูเเลควรมีระบบตรวจจับ อาทิเช่น Next-Gen Firewall, Intrusion Detection Systems (IDS), Intrusion Prevention Systems (IPS), Web Application Firewall (WAF), Endpoint Protection เพื่อที่จะสามารถแยกแยะพฤติกรรมการใช้งานปกติออกจากพฤติกรรมที่เป็นการโจมตีและแยกแยะไฟล์ที่เป็นอันตรายกับไฟล์ที่ไม่เป็นอันตรายได้ เพื่อที่จะช่วยให้ผู้ดูแลระบบอย่างมีประสิทธิภาพ

You must be logged in to post a comment.