พบวิธีการหลบเลี่ยงการตรวจจับ command-and-control (C2) หลังการโจมตีรูปแบบใหม่ที่ชื่อว่า "Ghost Calls" โดยมีการใช้ประโยชน์จาก TURN servers ซึ่งถูกใช้โดยแอป Zoom และ Microsoft Teams เพื่อส่งข้อมูลผ่านระบบที่ดูน่าเชื่อถือ

Ghost Calls ใช้ข้อมูล legitimate credentials ที่ถูกต้อง และ WebRTC รวมไปถึง custom tool เพื่อหลีกเลี่ยงการป้องกัน และระบบตรวจจับส่วนใหญ่ได้ โดยไม่ต้องพึ่งพาการใช้ช่องโหว่ใด ๆ

วิธีการใหม่นี้ถูกพบโดยนักวิจัยด้านความปลอดภัย Adam Crosser จากบริษัท Praetorian ในงาน BlackHat USA ซึ่งเน้นว่าเทคนิคนี้สามารถถูกนำไปใช้โดย Red Team ในการทดสอบจำลองการเจาะระบบ

ในคำชี้แจงระบุว่า เขาใช้ประโยชน์จากโปรโตคอลการประชุมผ่านเว็บมาใช้ ซึ่งได้รับการออกแบบมาสำหรับการสื่อสารแบบเรียลไทม์ที่มีความหน่วงต่ำ และทำงานผ่านเซิร์ฟเวอร์ที่กระจายไปทั่วโลก ซึ่งทำหน้าที่เป็น natural traffic relays

แนวทางนี้ช่วยให้ผู้โจมตีสามารถแฝงการสื่อสารแบบ interactive C2 ไว้ในลักษณะของ traffic องค์กรให้ดูเหมือนปกติ และทำให้ดูเหมือนไม่มีอะไรมากไปกว่าแค่การเข้าร่วมประชุมออนไลน์ชั่วคราวเท่านั้น

Ghost Calls ทำงานอย่างไร

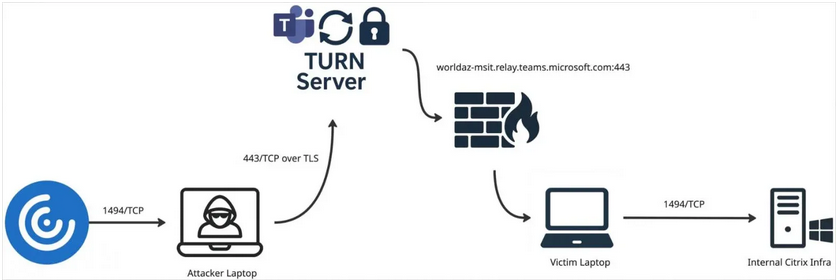

TURN (Traversal Using Relays around NAT) เป็นโปรโตคอลเครือข่ายที่นิยมใช้ในบริการวิดีโอคอล, VoIP และ WebRTC ซึ่งช่วยให้ อุปกรณ์ที่อยู่หลังไฟร์วอลล์แบบ NAT สามารถสื่อสารกันได้ เมื่อไม่สามารถเชื่อมต่อได้โดยตรง

เมื่อผู้ใช้ Zoom หรือ Microsoft Teams เข้าร่วมประชุม ตัวโปรแกรมจะได้รับ credentials ชั่วคราวของ TURN ซึ่ง Ghost Calls สามารถดักจับ และนำไปใช้ตั้งค่าช่องทางการเชื่อมต่อ WebRTC ผ่าน TURN ระหว่างเครื่องของผู้โจมตี และเหยื่อได้

ช่องทางนี้สามารถใช้ส่งข้อมูลได้ตามต้องการ หรือปลอมแปลงการรับส่งข้อมูล C2 ให้ดูเหมือนเป็นการประชุมวิดีโอปกติผ่านโครงสร้างพื้นฐานที่เชื่อถือได้ที่ใช้โดย Zoom หรือ Teams

เนื่องจาก traffic ถูกส่งผ่าน โดเมน และ IP ที่เชื่อถือได้ และถูกใช้อย่างแพร่หลายในระดับองค์กร traffic ที่เป็นอันตรายจึงสามารถหลบเลี่ยงการตรวจจับจากไฟร์วอลล์, พร็อกซี, และการตรวจสอบ TLS ได้ นอกจากนี้ WebRTC traffic ยังถูกเข้ารหัส ทำให้การซ่อนตัวได้ดีมากขึ้น

โดยการใช้อุปกรณ์เหล่านี้ในทางที่ผิด ผู้โจมตียังสามารถหลีกเลี่ยงการเปิดเผยโดเมน หรือโครงสร้างพื้นฐานของตนเองได้ ในขณะเดียวกันก็ยังคงได้รับประโยชน์จาก การเชื่อมต่อที่มีประสิทธิภาพสูง เสถียร และสามารถปรับเปลี่ยนได้ ทั้งแบบ UDP และ TCP ผ่านพอร์ต 443

เมื่อเปรียบเทียบแล้ว กลไก C2 แบบดั้งเดิมจะช้ากว่าอย่างเห็นได้ชัด และมักขาดความสามารถในการแลกเปลี่ยนข้อมูลแบบเรียลไทม์ที่จำเป็นสำหรับการควบคุมระบบระยะไกล เช่น VNC (Virtual Network Computing)

การนำไปใช้งานจริง

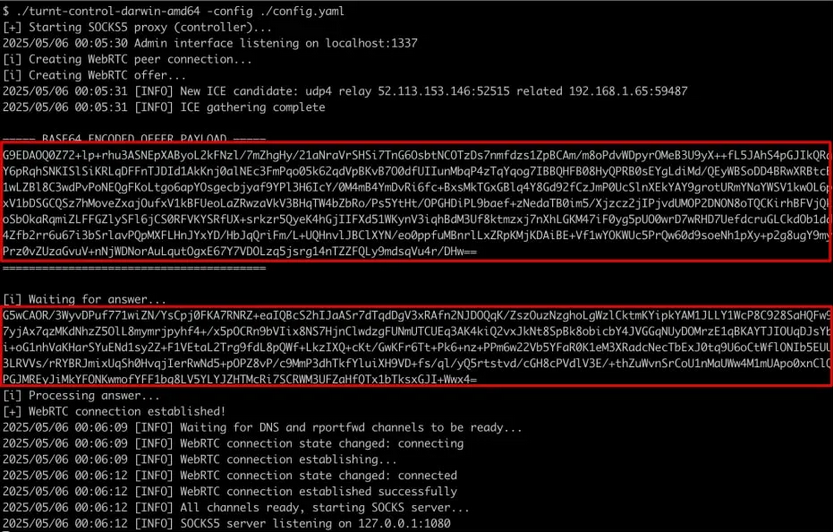

งานวิจัยของ Crosser ได้สิ้นสุดลงด้วยการพัฒนา custom open-source (มีให้ใช้งานบน GitHub) ที่เรียกว่า 'TURNt' ซึ่งสามารถใช้สร้างช่องทางส่งข้อมูล C2 ผ่านเซิร์ฟเวอร์ TURN ของ WebRTC ที่ให้บริการโดย Zoom และ Microsoft Teams

TURNt ประกอบด้วย 2 ส่วนประกอบ ได้แก่ Controller ที่ทำงานบนฝั่งของผู้โจมตี และ Relay ที่ติดตั้งบนโฮสต์ที่ถูกโจมตี

Controller จะทำหน้าที่เป็นเซิร์ฟเวอร์ SOCKS proxy ที่รับการเชื่อมต่อที่ส่งผ่านช่องทาง TURN ส่วน Relay จะเชื่อมต่อกลับมาที่ Controller โดยใช้ TURN credentials และทำการตั้งค่าข้อมูล WebRTC ผ่านเซิร์ฟเวอร์ TURN ของผู้ให้บริการ

TURNt สามารถทำงานได้หลากหลาย เช่น ทำหน้าที่เป็น SOCKS proxy, ตั้งค่า port forwarding ทั้งแบบ local หรือ remote, ขโมยข้อมูลออกจากระบบ และซ่อนช่องทางการส่ง traffic ของ VNC (Virtual Network Computing)

แม้ว่า Ghost Calls จะไม่ได้ใช้ช่องโหว่ของ Zoom หรือ Microsoft Teams โดยตรง แต่ BleepingComputer ได้ติดต่อทั้งสองบริษัทเพื่อสอบถามว่า มีแผนจะเพิ่มมาตรการป้องกันเพิ่มเติมหรือไม่ โดยจะอัปเดตข้อมูลทันทีเมื่อได้รับคำตอบจากผู้จำหน่ายทั้งสองราย

ที่มา : bleepingcomputer

You must be logged in to post a comment.