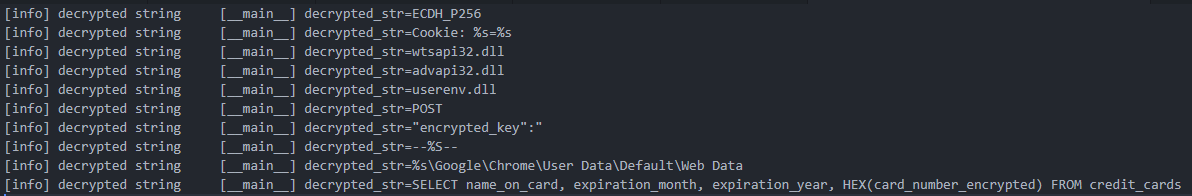

Emotet กำลังพยายามขโมยข้อมูลบัตรเครดิตจากเหยื่อด้วยโมดูลที่ออกแบบมาเพื่อหาข้อมูลบัตรเครดิตที่ถูกเก็บไว้ในโปรไฟล์ของผู้ใช้ Google Chrome

หลังจากขโมยข้อมูลบัตรเครดิต (เช่น ชื่อ เดือน และปีที่หมดอายุ หมายเลขบัตร) มัลแวร์จะส่งข้อมูลกลับไปยัง C2 Server คนละที่กับ C2 Server ที่ใช้รับคำสั่งสำหรับการทำงานของโมดูลที่ใช้ขโมยข้อมูล

"เมื่อวันที่ 6 มิถุนายน Proofpoint เราสังเกตเห็นว่าโมดูลใหม่ของ #Emotet ถูกใช้จาก E4 Botnet" ทีมงาน Proofpoint Threat Insights กล่าว

น่าแปลกใจมากที่โมดูลที่ใช้สำหรับขโมยข้อมูลบัตรเครดิต มุ่งเป้าหมายไปที่เบราว์เซอร์ Chrome เท่านั้น หลังจากได้ข้อมูลของบัตรเครดิตแล้ว ข้อมูลจะถูกส่งออกไปยัง C2 Server คนละที่กับ C2 Server ที่ใช้รับคำสั่งในการขโมยข้อมูล"

การเปลี่ยนแปลงพฤติกรรมนี้เกิดขึ้นหลังจากที่มีการพบการโจมตีที่สูงขึ้นจาก Emotet ในเดือนเมษายน และยังมีการเปลี่ยนไปใช้ตัว loader เป็น 64 บิต ตามที่กลุ่มนักวิจัยด้านความปลอดภัยของ Cryptolaemus พบ

หนึ่งสัปดาห์ต่อมา Emotet ก็เริ่มใช้ไฟล์ช็อตคัทของ Windows (.LNK) เพื่อรันคำสั่ง PowerShell เพื่อติดตั้งมัลแวร์ แทนที่จะใช้มาโครของ Microsoft Office เหมือนเดิม เนื่องจาก Microsoft ตั้งค่าปิดการใช้งานมาโครไว้เป็นค่าเริ่มต้นตั้งแต่ต้นเดือนเมษายน 2022

การฟื้นคืนชีพของ Emotet malware

Emotet ได้รับการพัฒนา และนำไปใช้ในการโจมตีเพื่อขโมยข้อมูลการทำธุรกรรมทางธนาคารในปี 2014 โดยได้พัฒนาเป็น botnet ที่กลุ่ม TA542 (หรือที่รู้จักว่า Mummy Spider) ใช้เป็น second-stage เพย์โหลด นอกจากนี้ยังถูกใช้ในการขโมยข้อมูลของผู้ใช้งาน ค้นหาช่องโหว่บนเครือข่ายของเหยื่อ และแพร่กระจายไปยังเครื่องต่างๆที่มีช่องโหว่บนระบบของเหยื่อ

Emotet ยังเป็นที่รู้จักในเรื่องการแอบติดตั้งมัลแวร์ Qbot และ Trickbot บนเครื่องของเหยื่อ ซึ่งจะใช้สำหรับดาวน์โหลดมัลแวร์อื่นๆเพิ่มเติม เช่น Cobalt Strike beacon และ ransomware อย่างเช่น Ryuk และ Conti

เมื่อต้นปี 2564 ระบบของ Emotet ถูกปิดการทำงานจากการบังคับใช้กฎหมายระหว่างประเทศ ซึ่งนำไปสู่การจับกุมผู้ที่เกี่ยวข้อง 2 ราย โดยหน่วยงานบังคับใช้กฏหมายของเยอรมนีใช้ระบบของ Emotet เอง เพื่อสั่งการถอนการติดตั้งมัลแวร์จากอุปกรณ์ต่างๆที่ Emotet ยึดครองไว้ทั้งหมดเมื่อวันที่ 25 เมษายน 2021

แต่ Emotet กลับมาออนไลน์อีกครั้งในเดือนพฤศจิกายน 2021 โดยใช้ระบบที่มีอยู่แล้วของ TrickBot โดยถูกพบจากกลุ่มนักวิจัยจาก Cryptolaemus บริษัทรักษาความปลอดภัยคอมพิวเตอร์ GData และบริษัทรักษาความปลอดภัยในโลกไซเบอร์ Advanced Intel ซึ่งตรวจพบมัลแวร์ TrickBot ถูกใช้เพื่อแอบติดตั้ง Emotet

ตามที่ ESET เปิดเผยเมื่อวันอังคารที่ผ่านมา Emotet มีปฏิบัติการเพิ่มขึ้นอย่างมากตั้งแต่ต้นปี "ด้วยการโจมตีที่เพิ่มขึ้นมากกว่า 100 เท่าเมื่อเทียบกับ T3 2021"

ที่มา: bleepingcomputer

You must be logged in to post a comment.