พบ Remote access trojan ตัวใหม่ที่มีชื่อว่า Nerbian RAT ซึ่งประกอบไปด้วยคุณสมบัติพิเศษหลายอย่าง รวมไปถึงการหลบเลี่ยงการตรวจจับ และวิเคราะห์จากนักวิจัย

มัลแวร์รูปแบบใหม่นี้ถูกเขียนจากภาษา Go ซึ่งทำให้มันสามารถทำงานได้หลายแพลตฟอร์ม โดยปัจจุบันเริ่มพบการแพร่กระจายผ่านทางอีเมลล์ที่มีไฟล์แนบที่ฝังมาโครที่เป็นอันตรายไว้ภายใน

แคมเปญการโจมตีนี้ถูกค้นพบโดยนักวิจัยจาก Proofpoint ซึ่งมีการเผยแพร่รายงานเกี่ยวกับมัลแวร์ Nerbian RAT ตัวใหม่ในวันนี้ (11 พ.ค. 2565)

ปลอมแปลงเป็นองค์การอนามัยโลก (WHO)

แคมเปญการโจมตีที่ใช้ในการแพร่กระจาย Nerbian RAT ในครั้งนี้ มีความพยายามปลอมแปลงข้อความว่ามาจากองค์การอนามัยโลก (WHO) ในการส่งข้อมูลสำคัญที่เกี่ยวข้องกับ COVID-19 ไปยังเป้าหมาย

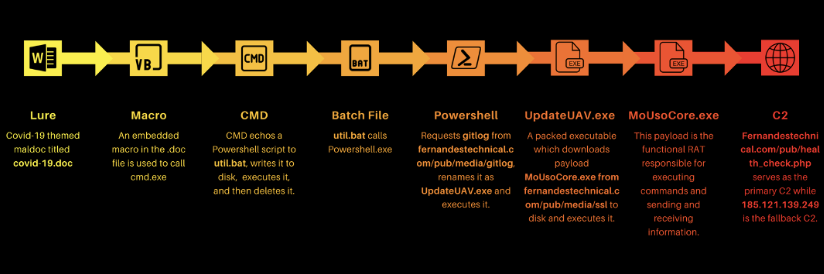

โดยจะมีไฟล์ที่แนบมาเป็น .RAR และมีเอกสาร Word ที่ฝังมาโครไว้ เมื่อเปิดไฟล์ใน Microsoft Office และอนุญาตให้มาโครทำงาน มันจะทำการรัน PowerShell เพื่อดาวน์โหลด 64-bit dropper ที่มีชื่อว่า "UpdateUAV.exe" ซึ่งเขียนด้วยภาษา Golang โดย UpdateUAV จะประกอบไปด้วยโค้ดที่ใช้เพื่อหลีกเลี่ยงการตรวจจับจากอุปกรณ์ทางด้าน Security ก่อนที่จะทำการติดตั้ง Nerbian RAT โดยเมื่อตัว Dropper สามารถทำงานได้อย่างสมบูรณืบนเครื่องเหยื่อ มันจะทำการตั้ง schedule task ที่จะสั่งรัน Nerbian RAT ทุกๆชั่วโมง

Proofpoint สรุปรายการของเครื่องมือที่ใช้สำหรับหลีกเลี่ยงการตรวจจับไว้ดังนี้

- ตรวจสอบ reverse engineering หรือ debugging โปรแกรมว่าถูกรันอยู่บนเครื่องเป้าหมายหรือไม่

- ตรวจสอบ MAC Address บนเครื่องเป้าหมาย

- ตรวจสอบ WMI strings เพื่อดูชื่อของดิสก์บนเครื่องเป้าหมาย

- ตรวจสอบขนาดฮาร์ดดิสก์ว่าต่ำกว่า 100GB หรือไม่ เพื่อดูว่าตัวมันกำลังถูกรันอยู่บน Virtual Machine หรือไม่

- ตรวจสอบ memory analysis หรือ tampering detection โปรแกรมว่าถูกรันอยู่บนเครื่องเป้าหมายหรือไม่

- ตรวจสอบระยะเวลาที่ใช้ตั้งแต่ตัวมัลแวร์เริ่มดำเนินการ เปรียบเทียบกับเกณฑ์การทำงานตามปกติของมัน

- ใช้ IsDebuggerPresent API เพื่อตรวจสอบว่าตัวติดตั้งของมันกำลังถูก Debug อยู่หรือไม่

การตรวจสอบทั้งหมดนี้ทำให้ค่อนข้างยากที่จะนำ RAT ดังกล่าวไปทดสอบบน sandbox หรือ virtual machine เพื่อวิเคราะห์การทำงานของมัน รวมไปถึงก็จะทำให้มัลแวร์สามารถแฝงตัวอยู่บนระบบของเหยื่อได้นานมากยิ่งขึ้นด้วยเช่นเดียวกัน

คุณสมบัติของ Nerbian RAT

ตัวโทรจันจะถูกดาวน์โหลดมาด้วยชื่อ "MoUsoCore.exe" และเซฟไว้ใน "C:\ProgramData\USOSshared\" ซึ่งมีฟังก์ชันการทำงานหลายอย่าง ตัวอย่างฟังก์ชันการทำงานที่น่าสนใจของมันคือ keylogger ที่จะดักจับ keystrokes และ encrypt ข้อมูลเก็บไว้ และอีกฟังก์ชันคือ screen capturing ที่สามารถทำงานได้ทุกระบบปฏิบัติการ

ตัวโทรจันจะมีการเชื่อมต่อกับ C2 เซิร์ฟเวอร์ผ่าน SSL (Secure Sockets Layer) ดังนั้นการรับส่งข้อมูลทั้งหมดของตัวโทรจันจะได้รับการเข้ารหัส และป้องกันจากการตรวจสอบระหว่างการรับส่งข้อมูลจากเครื่องมือภายในเครือข่ายของเหยื่อ

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.